配置不当的网络服务

配置不当的网络服务

利用Web漏 Web 漏洞与社会工程学攻击是突破边界的主要手段,并且对于企业来说,例如FTP之 FTP 之类的网络服务越来越少在互联网上被公开,但这不意味着通过配置不当的网络服务突破边界是不可做到的事情。需要注意的是,该篇标题为配置不当我们讨论的是网络服务的不当配置,没有提到存在而不是利用漏洞,或者即便有漏洞可利用(拒绝服务漏洞)也不会给予我们额外优势,因此相比利用漏洞,我们需要去利用不当的配置。同利用漏洞一样,有时候我们需要将多个线索进行组合利用。以下是一些常见的配置不当的网络服务,以及常见的不当配置(不讨论弱口令以及 CVE漏洞)。虽然这些服务更多时候出现在内网,但将它们暴露给互联网本身也是一种不当配置。必要且不应该的

FTP:允许匿名访问、弱口令登陆、匿名用户具有写权限、FTP目录包含其他重要应用目录,例如web目(Web目录等)

SMTP:开放中继

NBT-SSN:空会话访问

SMB:允许空会话登陆、空会话登陆具有写权限,SMB目录包含其他重要目录等

SNMP:利用public社区字符串能枚举出大量敏感信息、弱可写社区字符串VNC:未实施认证 (从而获得远程桌面访问)

VNC:无需X11:与 VNC 类似

MSSQL:主机信息透露

RDP:主机信息透露

Redis:未实施认证,任意文件写权限

Rsync:未实施认证

X11:无需认证

MSSQL:弱口令登陆

redis:未授权访问

............以及其他

从个人角度在使用 Nmap 扫描过 raven-medicine.org 之后,笔者想提醒我们发现端口 21 是开放的,不要忽略网络通常是 FTP 服务的作用端口。笔者所在公司我们针对该端口进行更加详细的靶场的一些靶机,没有一个可以利用exp获得shell,而是利用各种配置不当的网络服务,有的是眼熟却很少利用的例如RPCBIND、MSRPC、TCP端口514(NMAP扫扫描不出来),也有压根没有见过的。利用配置不当的网络:

└─# nmap -p21 -sV -vv raven-medicine.org

Starting Nmap 7.92 ( https://nmap.org ) at 2023-02-26 12:54 PST

NSE: Loaded 45 scripts for scanning.

Initiating Ping Scan at 12:54

Scanning raven-medicine.org (185.2.101.114) [4 ports]

Completed Ping Scan at 12:54, 0.15s elapsed (1 total hosts)

Initiating Parallel DNS resolution of 1 host. at 12:54

Completed Parallel DNS resolution of 1 host. at 12:54, 0.22s elapsed

Initiating SYN Stealth Scan at 12:54

Scanning raven-medicine.org (185.2.101.114) [1 port]

Discovered open port 21/tcp on 185.2.101.114

Completed SYN Stealth Scan at 12:54, 0.15s elapsed (1 total ports)

Initiating Service scan at 12:54

Scanning 1 service on raven-medicine.org (185.2.101.114)

Completed Service scan at 12:54, 1.45s elapsed (1 service on 1 host)

NSE: Script scanning 185.2.101.114.

NSE: Starting runlevel 1 (of 2) scan.

Initiating NSE at 12:54

Completed NSE at 12:54, 0.00s elapsed

NSE: Starting runlevel 2 (of 2) scan.

Initiating NSE at 12:54

Completed NSE at 12:54, 0.00s elapsed

Nmap scan report for raven-medicine.org (185.2.101.114)

Host is up, received reset ttl 110 (0.11s latency).

rDNS record for 185.2.101.114: m2314.contaboserver.net

Scanned at 2023-02-26 12:54:55 PST for 2s

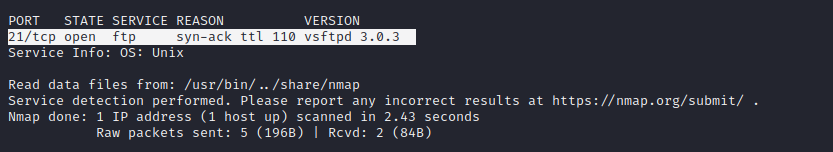

PORT STATE SERVICE REASON VERSION

21/tcp open ftp syn-ack ttl 110 vsftpd 3.0.3

Service Info: OS: Unix

Read data files from: /usr/bin/../share/nmap

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 2.43 seconds

Raw packets sent: 5 (196B) | Rcvd: 2 (84B)

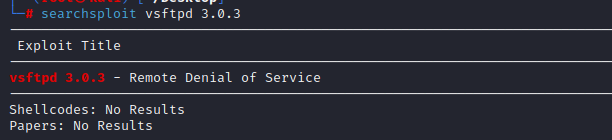

该服务确实为 FTP,软件以及版本为 VsFTPD 3.0.3。该版本的 FTP 服务器较新,需要很宽广的知识储备不具有严重漏洞。

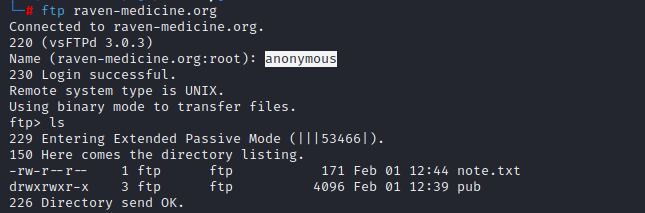

检查一下该服务是否允许匿名访问。检测匿名访问,通常尝试使用用户 anonymous 或 ftp。该目标的确允许匿名访问,并且该服务器上还存储着一些文件。

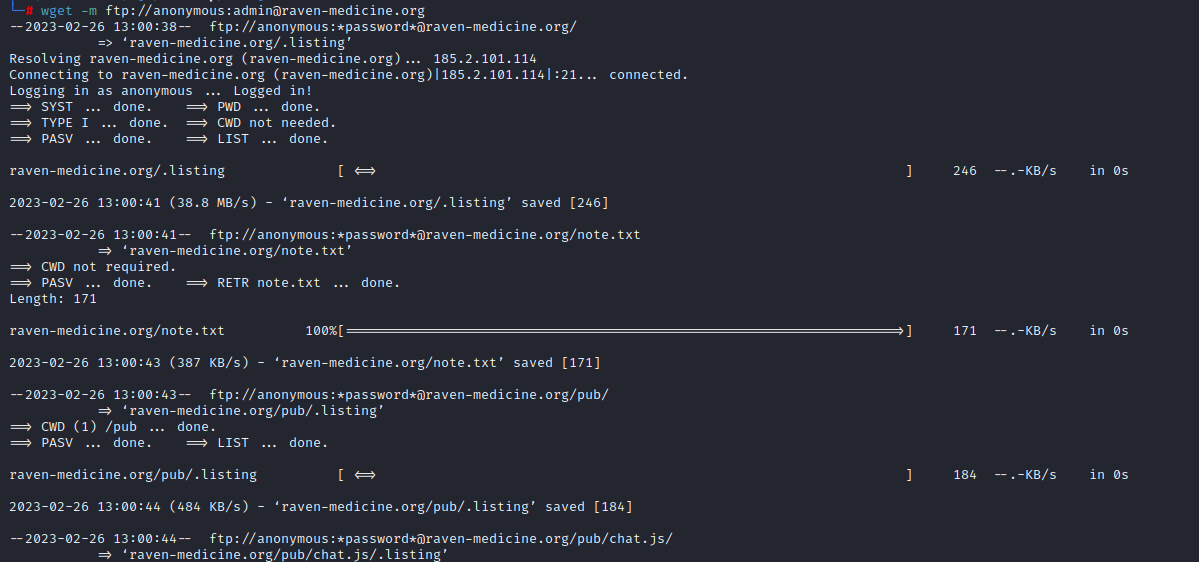

我们可以使用 wget 将可下载的文件全部下载到本地,慢慢分析

└─# wget -m ftp://anonymous:admin@raven-medicine.org

--2023-02-26 13:00:38-- ftp://anonymous:*password*@raven-medicine.org/

=> ‘raven-medicine.org/.listing’

Resolving raven-medicine.org (raven-medicine.org)... 185.2.101.114

Connecting to raven-medicine.org (raven-medicine.org)|185.2.101.114|:21... connected.

Logging in as anonymous ... Logged in!

==> SYST ... done. ==> PWD ... done.

==> TYPE I ... done. ==> CWD not needed.

==> PASV ... done. ==> LIST ... done.

raven-medicine.org/.listing [ <=> ] 246 --.-KB/s in 0s

2023-02-26 13:00:41 (38.8 MB/s) - ‘raven-medicine.org/.listing’ saved [246]

--2023-02-26 13:00:41-- ftp://anonymous:*password*@raven-medicine.org/note.txt

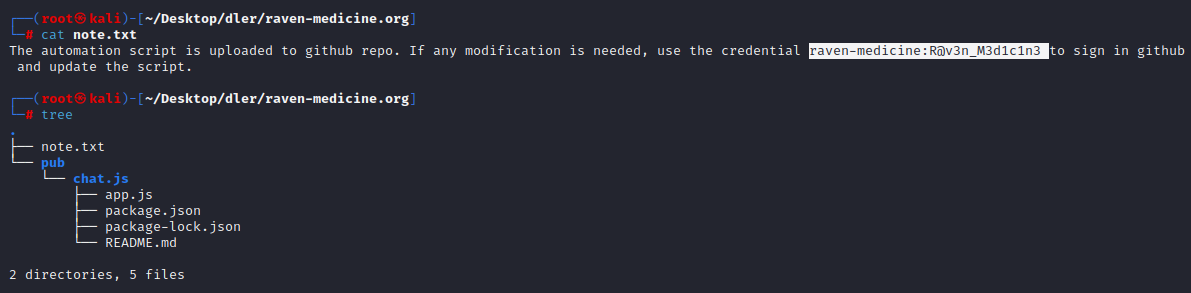

我们在这些文件中发现一个 txt 文件,看起来是个便签,但是似乎记录了一组 Github 的明文凭证。文件夹里似乎是一个叫 chat.js 应用的源代码

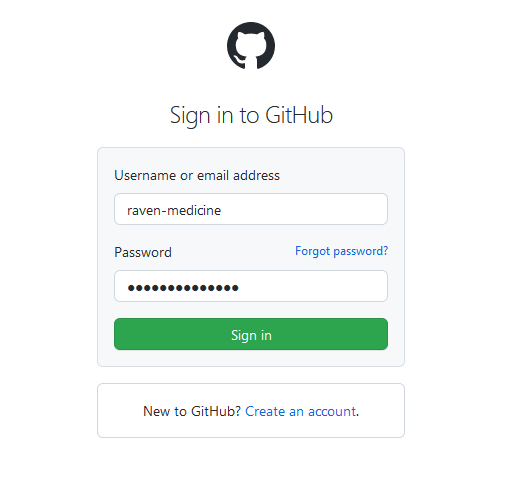

我们使用该账户尝试登陆 Github,发现登陆成功。

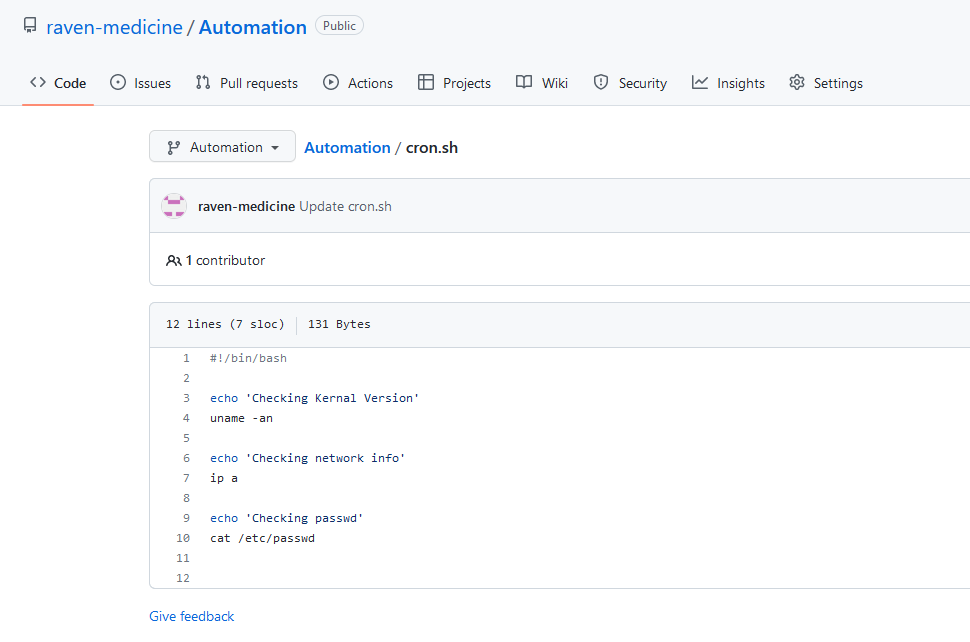

该帐号有一个公开的仓库,存放着一个脚本。尽管目前为止我们还不知道该信息对于我们有何作用,但在之后的渗透过程中可以来回顾该信息,以打开新的通道。