公开服务

公开服务

公开服务,顾名思义,即目标对互联网开放的端口上运行的服务。几乎所有公司都拥有Web服务,我们在上一篇也看到了。除此之外,邮件服务器、VPN门户等往往也是作为公开的服务,虽然很常见,但绝对值得我们一看。如果运气好,就能遇到可以利用的漏洞或者不当配置,例如开启Open Relay的邮件服务器、可能存在绕过认证的VPN登陆界面。

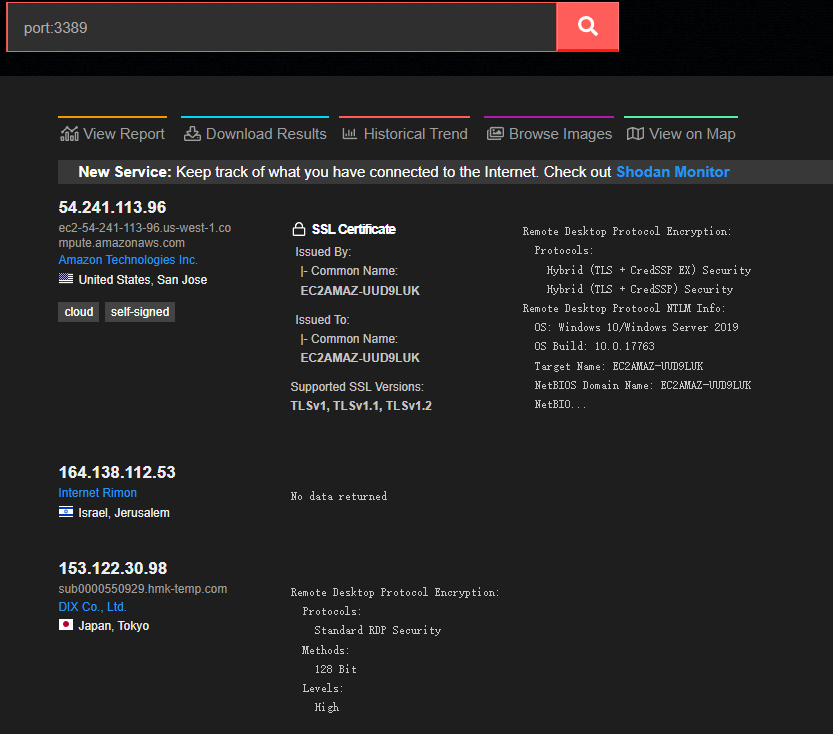

此外,除了上述提到的Web服务、邮件服务器、VPN门户等公开服务,也有一些服务是由于内部人员疏忽而开放的,例如对外开放3389端口,也就是RDP服务的工作站。虽然说暴露 3389 不代表一定会被入侵者们成功利用,但绝对是增加了不必要的攻击面。在Shodan搜索引擎上查看面向公网开放3389端口的服务器,结果多达103W。

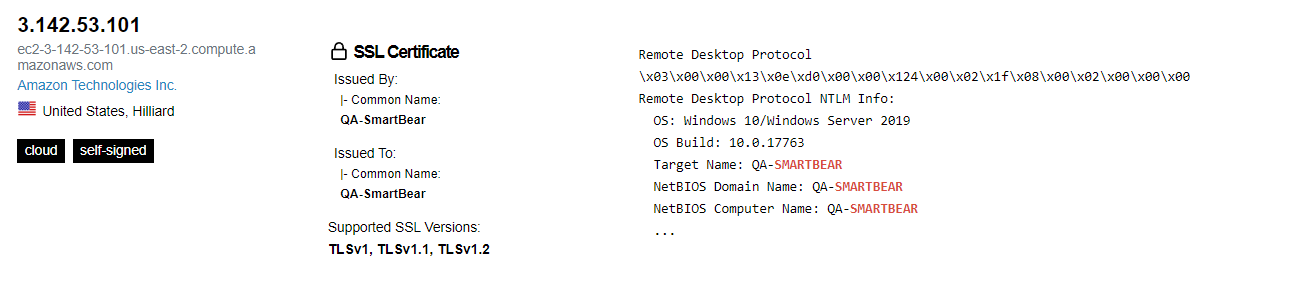

而我们案例中的 SmartBear 也将 RDP 暴露在了公网

除了RDP,如果将SMB、WinRM、VNC等、以及一些内部使用的App暴露在互联网上,也都是很危险的。但对于攻击者来说,则是很大的机会。

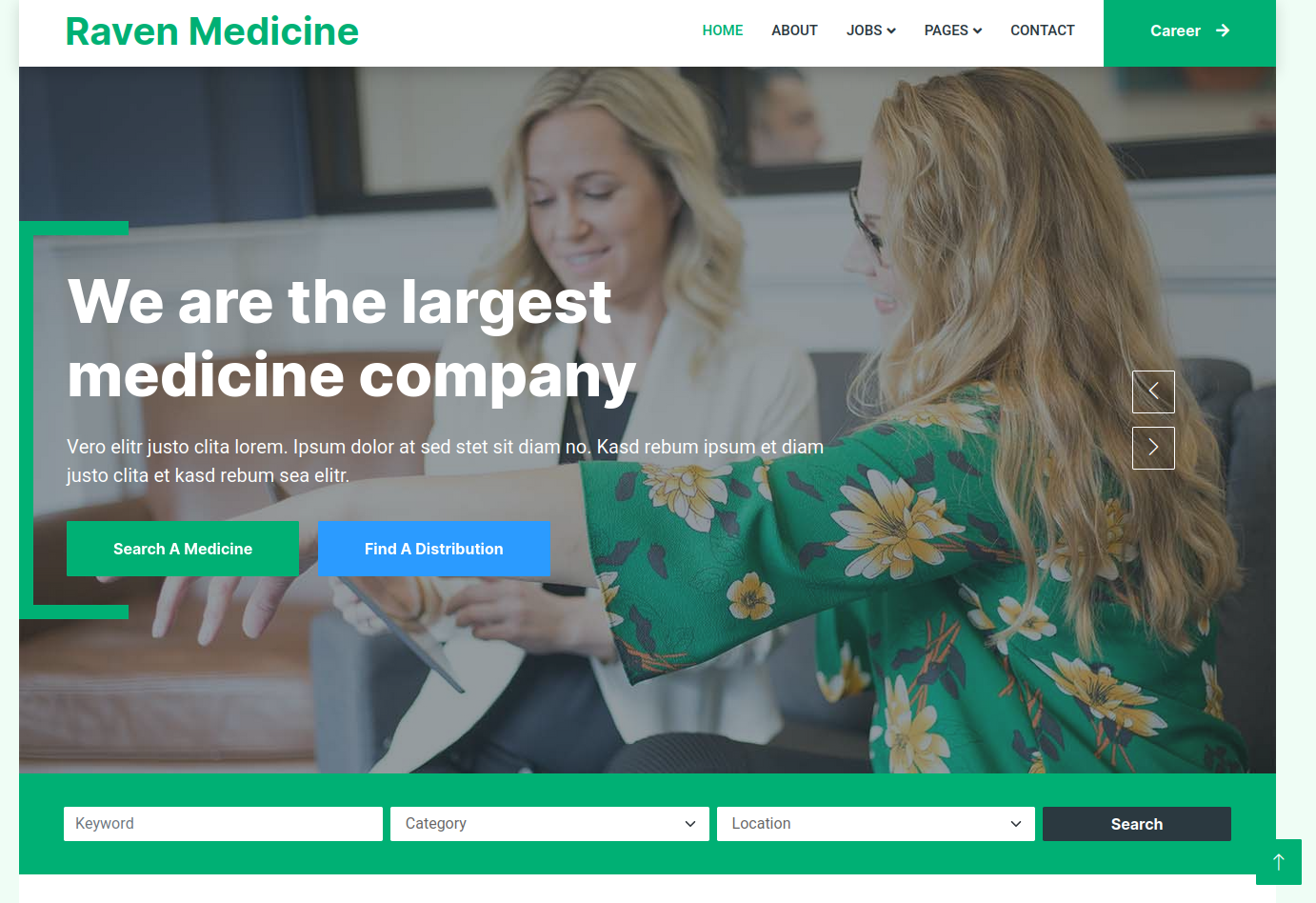

而在我们的 Lab 中,已知有这些公开服务

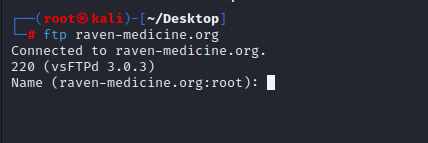

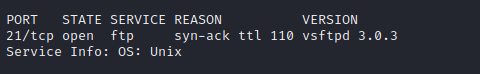

raven-medicine.org

Port 21: vsftpd 3.0.3

把 FTP 暴露在公网,是比较危险的。

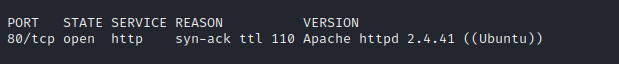

Port 80: Apache 2.4.41

我们可以看到,这是一个搭建在 Apache 2.4.41 的自定义 Web 应用,是企业的首页。

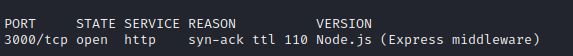

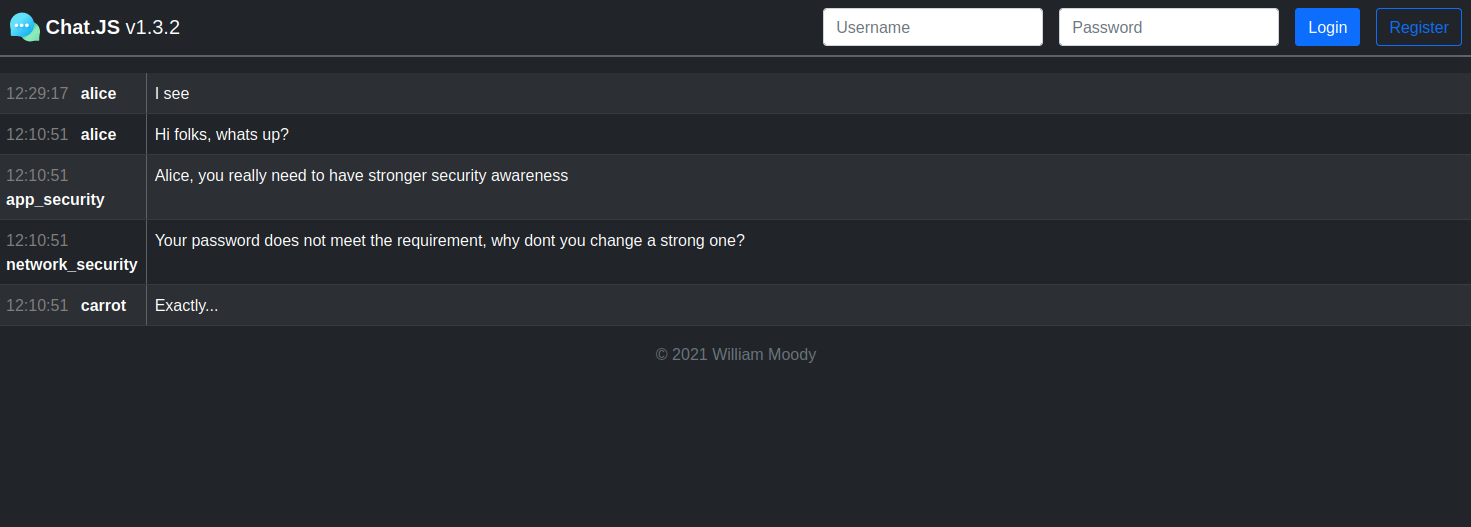

Port 3000: Node.js

这是一个 Node.js 应用,使用了 Express 框架,看起来是一个内部聊天应用,不应当暴露于公网上,而是在局域网内部访问。

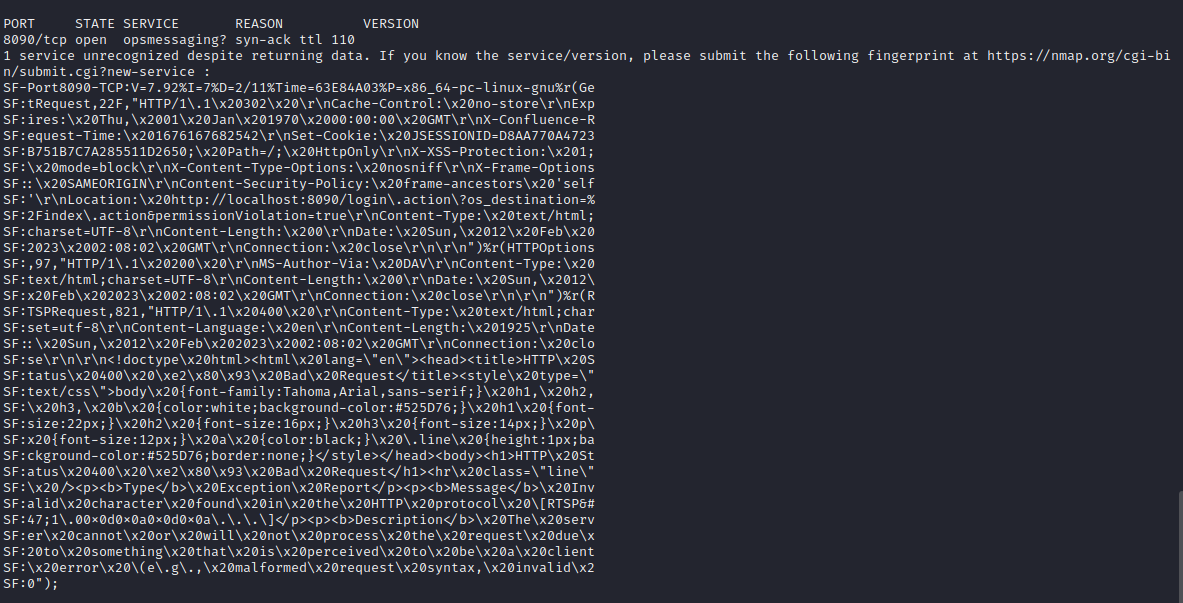

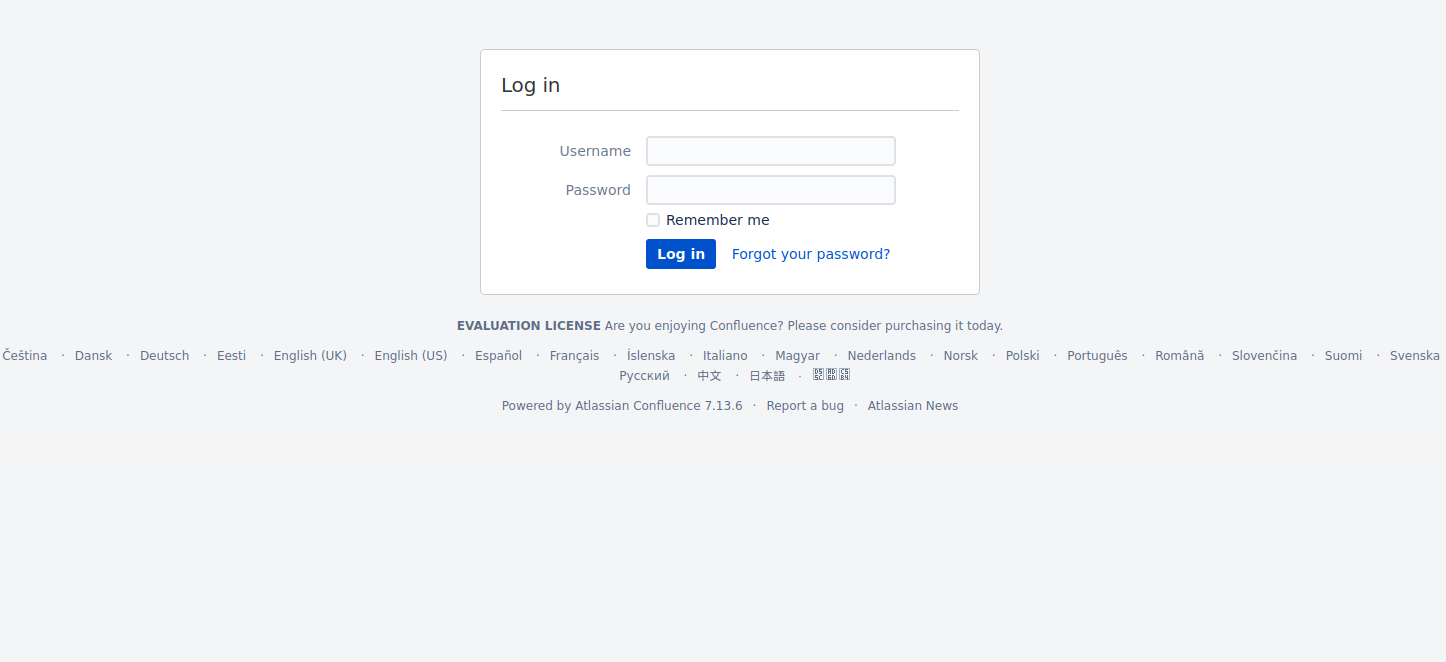

Port 8090 未成功识别

这是 Confluence 应用,主要用于企业内部的 wiki 和文档管理。不应当被暴露在公网,而是通过企业内部网络访问。

white-bird.org

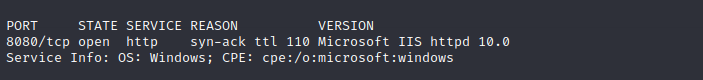

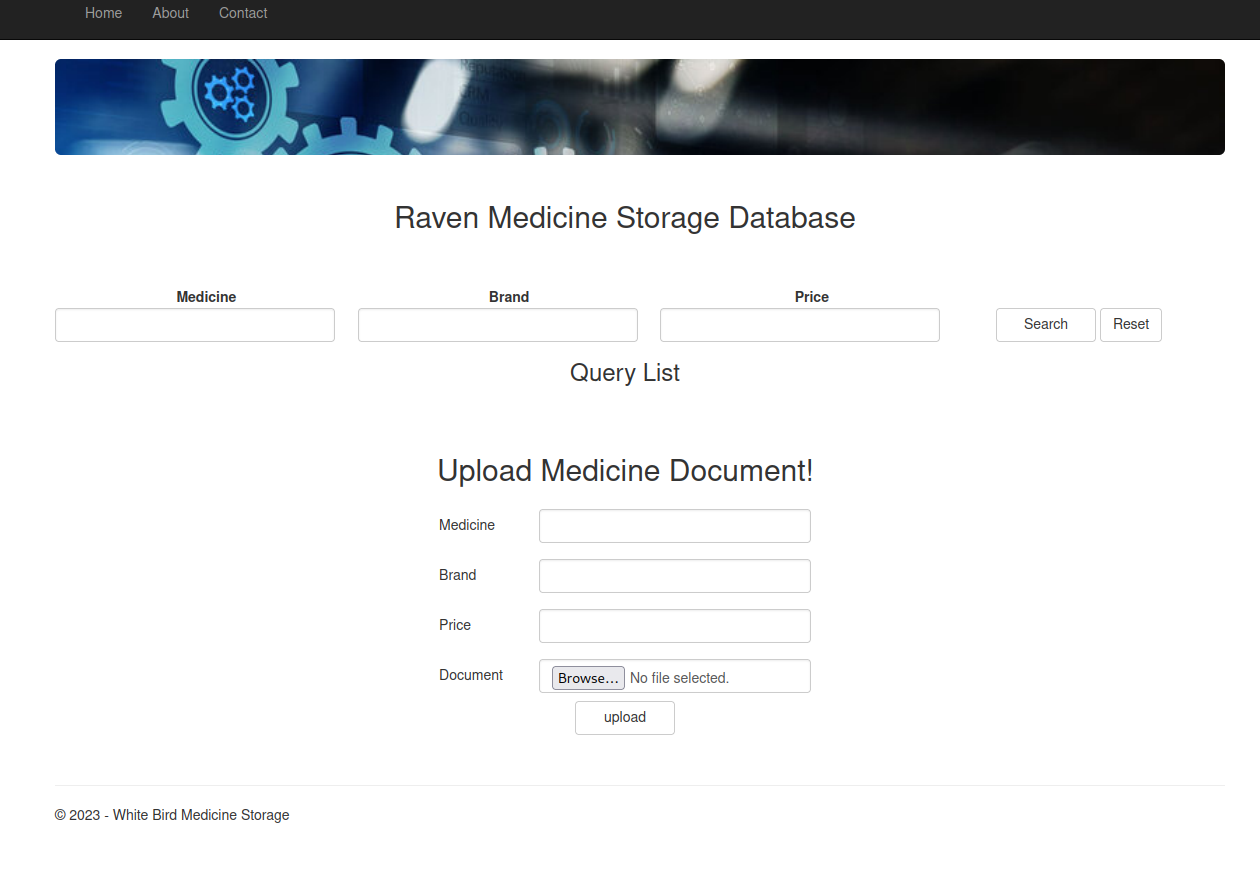

Port 8090 IIS 10.0

这是一个 .Net 的自定义 Web 应用,使用的是 .Net 框架,看起来无须认证即可进行一些操作,这是很危险的。