资源访问

本课程配套了相应的资源,不仅包含了大家现在能看到的教材/课件,还有一套自治的靶场。靶场具有5个域,总计13台主机,共同模拟了一家虚构制药公司Raven Medicine(渡鸦制药)。其中,个别服务器对外网开放特定端口与服务。

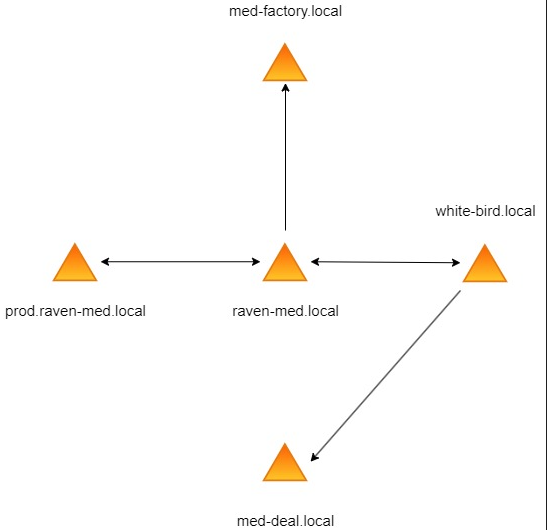

靶场中5个域之间的信任关系如下

prod.raven-med.local (4 Windows主机 +1 Linux主机)

raven-med.local (1 Windows主机)

med-factory.local (2 Windwos主机)

white-bird.local (2 Windows主机 +1 Linux主机)

med-deal.local (2 Windows主机)

prod.raven-med.local与raven-med.local互相信任

raven-med.local单方面被med-factory.local信任,即raven-med.local可以访问med-factory.local森林的资源

raven-med.local与森林white-bird.local互相信任

white-bird.local单方面信任med-deal.local,即med-deal.local可以访问white-bird.local森林的资源

其中,域prod.raven-med.local中的Linux服务器web01对外网开放部分端口与服务,域white-bird.local中的一台Windows服务器web02也对外网开放部分端口与服务,这便是模拟的攻击者,也就是学员们要突破的入口。

除了这5个域之外,该靶场还引入了一些外部资源,例如Github仓库、Azure托管等。并且值得注意的是,森林raven-med.local与Azure AD进行了同步,因此诞生除了额外的攻击路径。

为了全面模拟真实企业,该靶场使用了静态公网IP,因此对于学员们来说,搭建在VPS上的C2基础设施几乎是必要的,这点我们将在第2章详细讨论。同时,为了确保只有注册了课程的学员可以访问靶场,靶场的防火墙设施了访问控制,即非学员基础设施的IP是无法与靶场进行交互的。