CVE漏洞提权

我们之前讲到的提权方式,主要以利用不当配置为主,在提权过程中也可以利用CVE漏 CVE 漏洞的exp来 exp 来实现,例如内核漏洞、应用漏洞、服务漏洞等。下面我分别举几个例子:

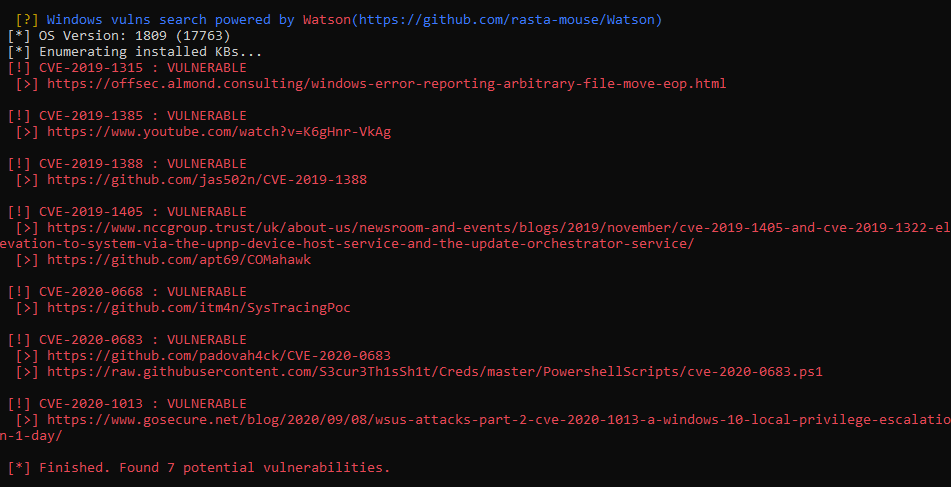

WinPEAS,Watson (https://github.com/rasta-mouse/Watson) 等提权工具/脚本能根据系统的版本、打的补丁历史来判断系统对哪些漏洞仍然脆落

内核漏洞提权:例如SMBGhost,地址 https://github.com/ZecOps/CVE-2020-0796-LPE-POC 以及Linux平台的Dirty Pipe内核漏洞:https://www.exploit-db.com/exploits/50808

应用漏洞提权: 例如XAMPP 7.4.3,地址 https://www.exploit-db.com/exploits/50337

服务漏洞提权:例如MilleGPG5 5.7.2,地址 https://www.exploit-db.com/exploits/50558

需要注意的是,对于具有CVE编号的服务漏洞提权,有的原理与本章提到的配置不当的服务是一样的,例如默认分配可写权限、未用括号引用的路径等

对于利用CVE漏 CVE 漏洞提权,exp 往往只要跟着exp的已经提供了足以利用的步骤就行了,但有的时候可能,我们需要对exp进 exp 进行一定的修改,例如修改端口、IP、shellcode。并且尤其是针对内核的漏洞会导致目标系统不稳定甚至崩溃,我们需要小心谨慎。