目标站点与子域名

在红队行动中,目标站点往往是提供的有限信息之一,例如raven-med.local,而我们需要从这个点入手。有了目标站点,我们可以进一步枚举其子域名,得到其面向公网的IT资产。考虑到raven-med.local是一个虚构的制造公司,并且该域名尚未被注册,此处我们以SmartBear公司 (https://smartbear.com)作为教学案例。

目标站点

对于目标站点本身,我们也是有诸多内容可以做的。需要提醒的是,在当前阶段无需进行主动侦查,例如使用扫描器对目标站点进行目录爆破等,这至少在我们充分进行了被动侦查之后再做。我们发现,该公司是一家计算机软件开发公司,并且我们从图片中可以看到有多个导航栏,例如产品、解决方案、资源、职业生涯等。这些都值得我们手动浏览一遍。这些对于我们有什么意义呢?例如通过了解产品,我们可以得知该公司的产业线,通过了解职业生涯信息,我们可以了解到该公司目前哪些岗位可能有空缺,以及从岗位描述中提取有效信息等等。

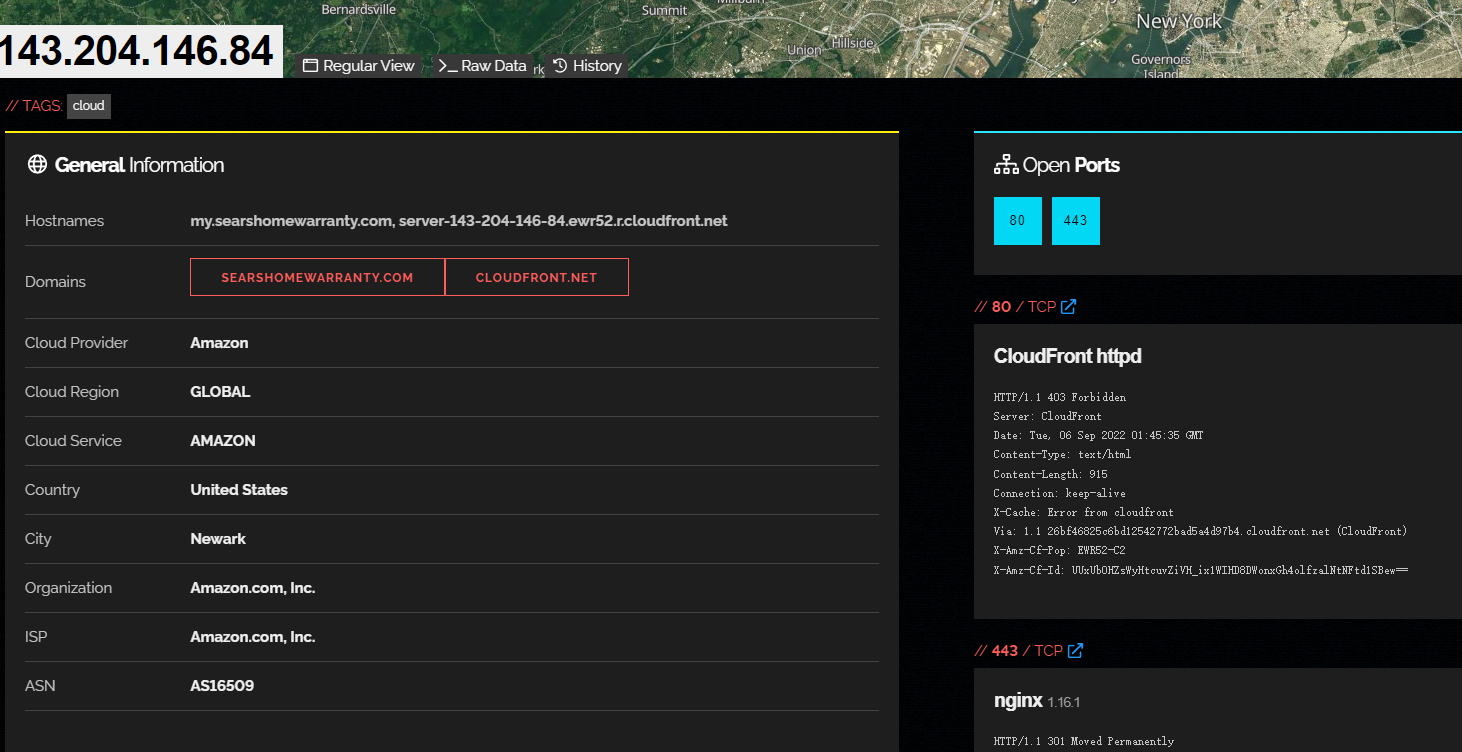

尽管我们没有使用主动扫描器,但我们依旧可以了解到该站点的一些信息,例如使用shodan搜索引擎。

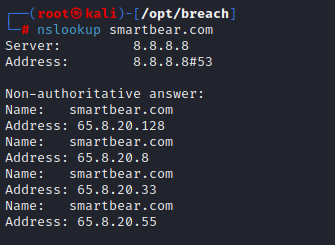

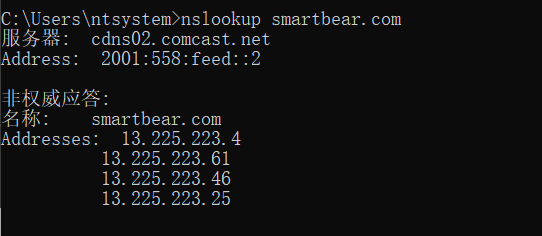

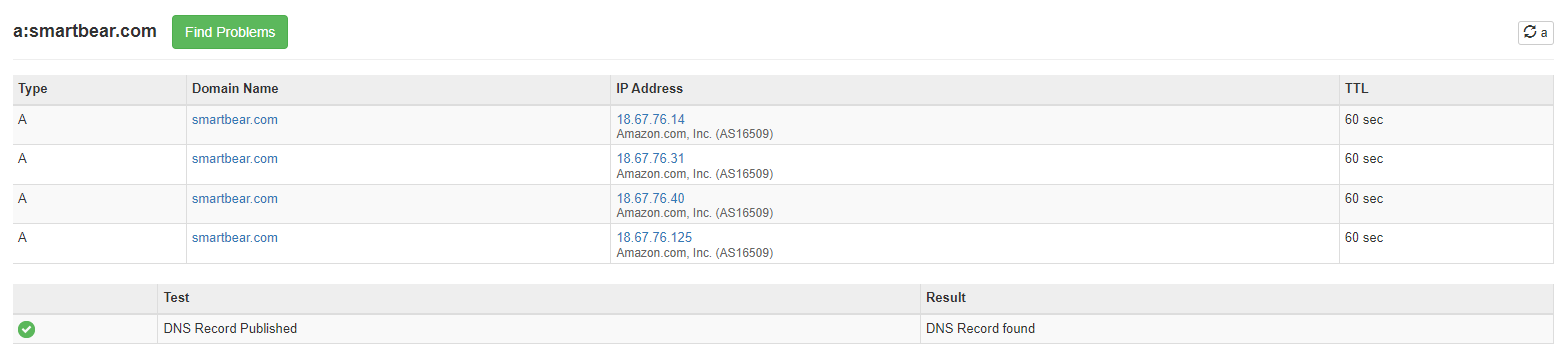

此外,我们还可以查询该站点的DNS信息,但需要注意的是,不同的DNS服务器可能返回不同结果。

(图:谷歌DNS返回的结果)

(图:Comcast运营商返回的结果)

(亚马逊Route 53返回的结果)

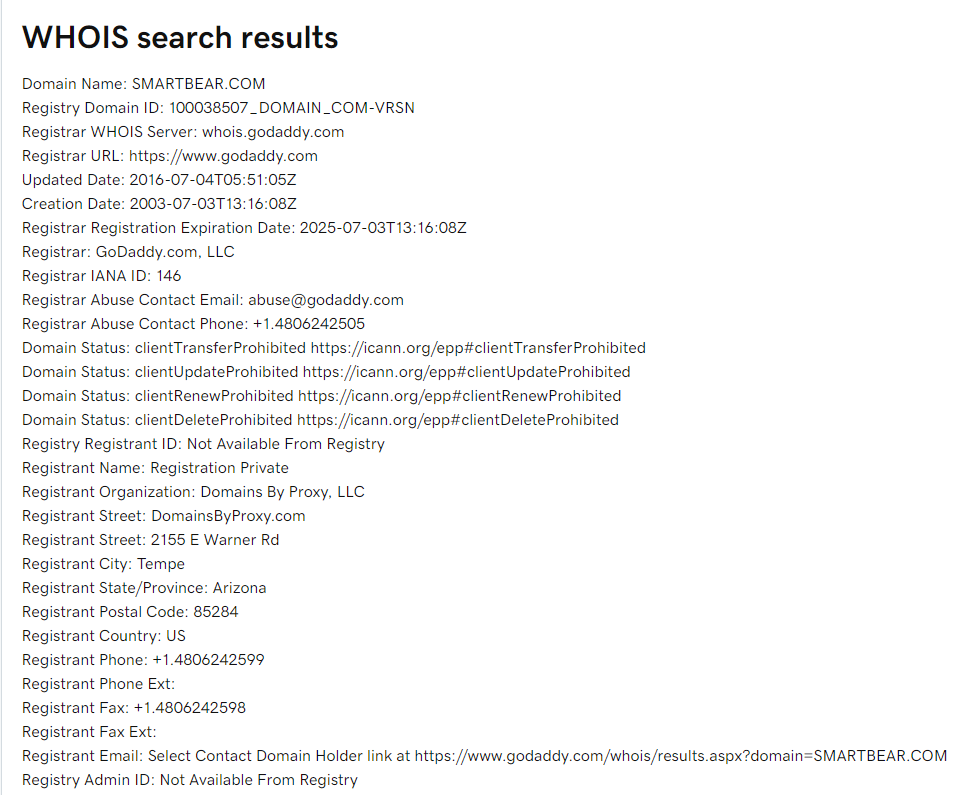

以及Whois查询。

子域名

除了提供的站点外,我们还可以去枚举目标的子域名。因为子域名的数量往往比较庞大,对于企业来说,他们自己可能都不清楚自己有多少子域名,对于那些不常被关照的子域名,往往可能就是最脆弱的地方。对于主域名以及常用的子域名,公司往往即使更新公开服务的版本、修复漏洞,对于那些可能被遗忘的,情况则恰恰相反。枚举子域名的方法既有主动搜集,也有被动搜集。主动搜集例如使用字典来爆破枚举,被动搜集则利用了庞大的OSINT信息。接下来笔者来推荐2款子域名枚举的工具。

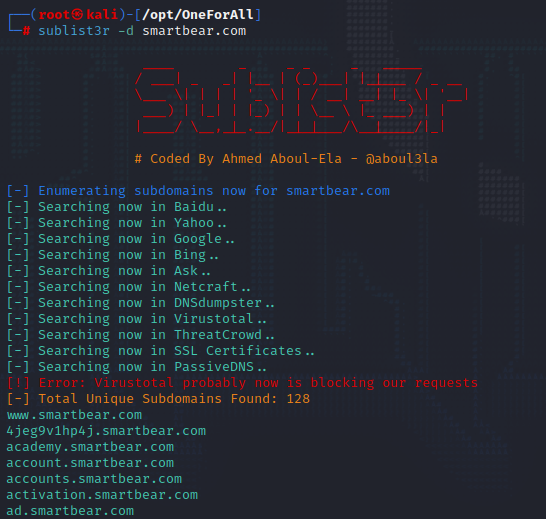

【Sublist3r】

这是一款老牌子域名枚举工具,经典且可靠。使用方法也很简单,执行命令sublist3r -d [域名] 即可。如果我们用其来枚举SmartBear公司的子域名,是这样的:

在这些结果中,我们可以找到该公司的VPN域名站点、Staging站点等。

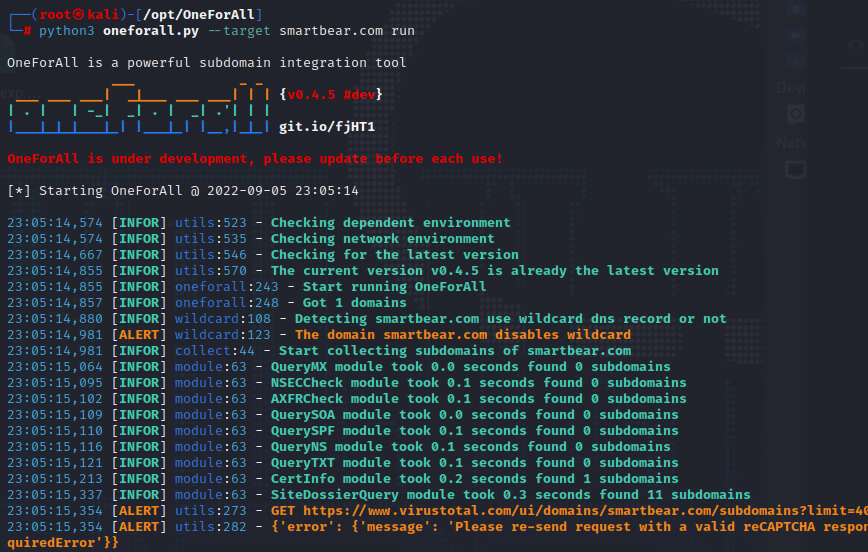

【OneForAll】

地址:https://github.com/shmilylty/OneForAll

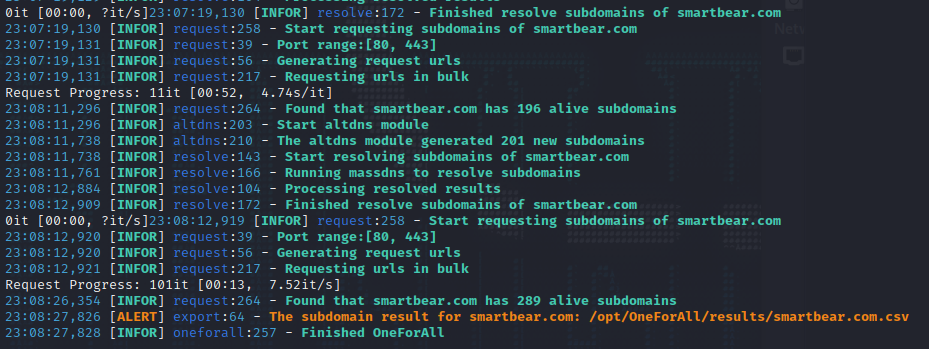

这款国产的工具也是很好用的,使用方法也是很简单。在安装完之后,执行命令 python3 oneforall.py --target [域名] 即可。

最终,枚举结果会自动保存到csv文件之中。