绕过用户态Hooking

在上个小节,我们讨论了 EDR 在用户态设置 Hook 的原理,那么相应地,我们可以根据这原理寻找间隙,实现对用户态 Hook 的绕过。截至目前,已经有多种方法绕过 Hook。不过,Hook 并非 EDR 的全部检测能力的来源,因此绕过 Hook 的这个过程本身可能就会被检测为恶意。不过无论如何,在这个小节,我们会过一下常见的一些用于绕过 Hook 的方法,以及它们的 IOC。在下个小节,我们会继续探讨绕过用户态 Hook 的方法,虽然会更加复杂一些。

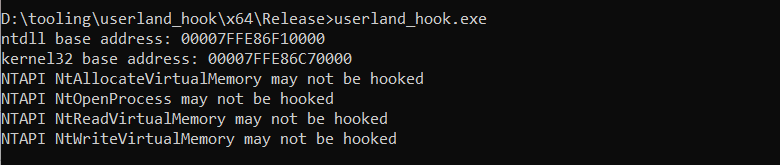

检测内联 Hook

内联 Hook 的实施是在要 Hook 的 NTAPI 的 syscall stub 中的 syscall 指令之前用无条件跳转指令覆盖原有指令。不同的 EDR 可能会覆盖不同的指令,例如 CrowdStrike 覆盖的是 mov eax, SSN 这条指令,有的 EDR 覆盖的是 mov r10, rcx 这条指令。

#include <stdio.h>

#include <windows.h>

#include <winternl.h>

#include <stdint.h>

#include <string.h>

//Get module handle for ntdll and kernel32 at the same time

void GetModule(HMODULE* ntdll, HMODULE* kernel32)

{

PPEB peb = (PPEB)(__readgsqword(0x60));

PPEB_LDR_DATA ldr = *(PPEB_LDR_DATA*)((PBYTE)peb + 0x18); //PPEB_LDR_DATA pLdr = pPeb->Ldr;

PLIST_ENTRY ntdlllistentry = *(PLIST_ENTRY*)((PBYTE)ldr + 0x30);

*ntdll = *(HMODULE*)((PBYTE)ntdlllistentry + 0x10);

PLIST_ENTRY kernelbaselistentry = *(PLIST_ENTRY*)((PBYTE)ntdlllistentry);

PLIST_ENTRY kernel32listentry = *(PLIST_ENTRY*)((PBYTE)kernelbaselistentry);

*kernel32 = *(HMODULE*)((PBYTE)kernel32listentry + 0x10);

}

BOOL CheckFuncByName(IN HMODULE hModule, const CHAR * funcName)

{

PBYTE pBase = (PBYTE)hModule;

PIMAGE_DOS_HEADER pImgDosHdr = (PIMAGE_DOS_HEADER)pBase;

if (pImgDosHdr->e_magic != IMAGE_DOS_SIGNATURE)

return false;

PIMAGE_NT_HEADERS pImgNtHdrs = (PIMAGE_NT_HEADERS)(pBase + pImgDosHdr->e_lfanew);

if (pImgNtHdrs->Signature != IMAGE_NT_SIGNATURE)

return false;

IMAGE_OPTIONAL_HEADER ImgOptHdr = pImgNtHdrs->OptionalHeader;

PIMAGE_EXPORT_DIRECTORY pImgExportDir = (PIMAGE_EXPORT_DIRECTORY)(pBase + ImgOptHdr.DataDirectory[IMAGE_DIRECTORY_ENTRY_EXPORT].VirtualAddress);

PDWORD FunctionNameArray = (PDWORD)(pBase + pImgExportDir->AddressOfNames);

PDWORD FunctionAddressArray = (PDWORD)(pBase + pImgExportDir->AddressOfFunctions);

PWORD FunctionOrdinalArray = (PWORD)(pBase + pImgExportDir->AddressOfNameOrdinals);

for (DWORD i = 0; i < pImgExportDir->NumberOfFunctions; i++)

{

CHAR* pFunctionName = (CHAR*)(pBase + FunctionNameArray[i]);

PBYTE pFunctionAddress = (PBYTE)(pBase + FunctionAddressArray[FunctionOrdinalArray[i]]);

if (_stricmp(funcName,pFunctionName)==0)

{

// Check if the first 4 bytes match 0x4C, 0x8B, 0xD1, and 0xB8

if (pFunctionAddress[0] == 0x4C && pFunctionAddress[1] == 0x8B && pFunctionAddress[2] == 0xD1 && pFunctionAddress[3] == 0xB8)

{

printf("NTAPI %s may not be hooked\n", funcName);

}

else

{

printf("NTAPI %s is hooked\n", funcName);

return true;

}

return false;

}

}

return false;

}

int main()

{

HMODULE ntdll;

HMODULE kernel32;

GetModule(&ntdll, &kernel32);

printf("ntdll base address: %p\n", ntdll);

printf("kernel32 base address: %p\n", kernel32);

CheckFuncByName(ntdll,"NtAllocateVirtualMemory");

CheckFuncByName(ntdll, "NtOpenProcess");

CheckFuncByName(ntdll, "NtReadVirtualMemory");

CheckFuncByName(ntdll, "NtWriteVirtualMemory");

return 0;

}

替换 .text 节

补丁 NTAPI