OSINT信息搜集

OSINT信息搜集

其实在前两篇,我们已经在做一些 OSINT 的信息搜集了,因此笔者刻意放缓了一些节奏,将重点和更有趣的部分在这里讲述。开源情报 (OSINT) 收集是红队、社会工程学攻击和物理渗透的早期关键行动。 OSINT 包括任何公开可用的内容,并且可以在不引起蓝队过度关注的情况下访问。许多人认为使用搜索引擎就足以找到他们所需要的数据,但实际上大多数互联网都没有被搜索引擎索引。 OSINT 的其他常用来源的示例包括:

公司网站

产品信息

组织信息

联系信息

社交媒体

员工关系

员工信息

招聘信息

公司基础设施的信息

职位空缺

公共数据库

dehashed.com:历史泄露数据的数据库

Wayback Machine:来自公司网站的历史信息

ICANN:IP地址、域名注册等信息

Google Dorks:使用先进的 Google 搜索引擎技术来提取信息

Shodan:Shodan 是一个互联网连接设备的搜索引擎

接下来,我们以几个具体的例子来展示 OSINT 信息能给我们带来哪些有用的情报,以下这些还不是一个穷尽的可能,我们用作抛砖引玉。

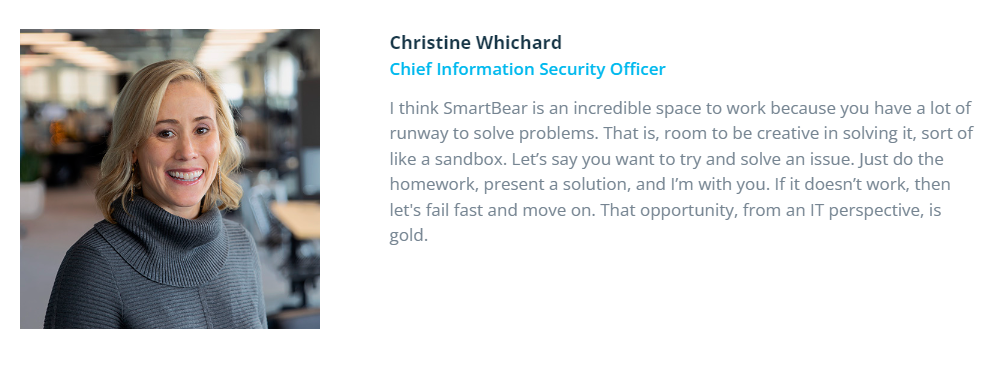

我们从官网注意到,该公司的IT部门主管是CISO,即首席安全官。虽然这不代表该公司的安全程度就真的滴水不漏,但有一定程度的安全控制措施、流程、策略被部署是可以预见的.

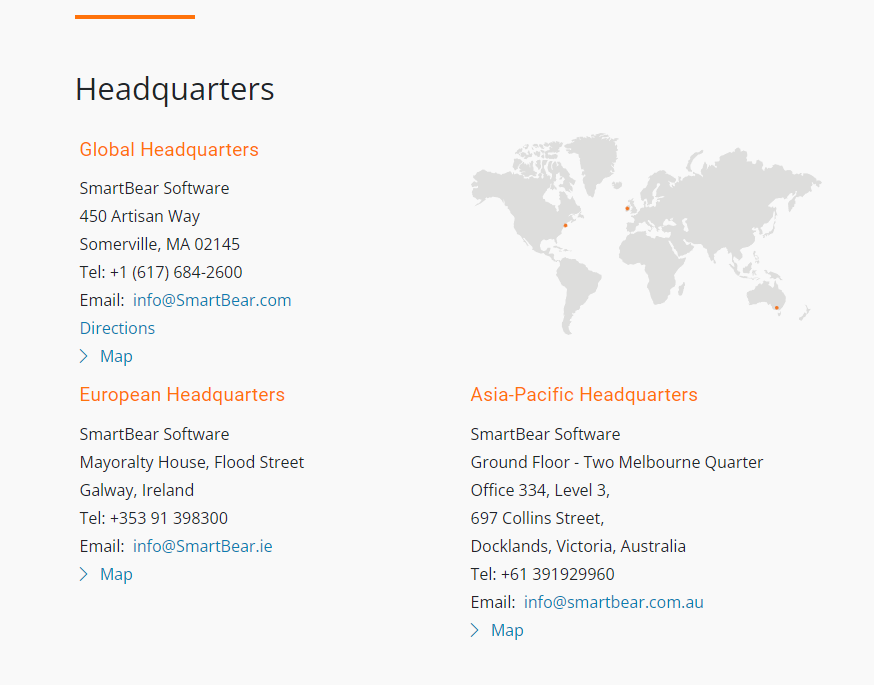

查看公司的 Contact Info, 即联系信息, 我们找到了一些地址, 电话, 邮箱等. 在网站上列举联系方式并不是一个错误配置, 几乎所有公司都会在门户房展上展示, 但同时也给我们提供了一定的信息, 以及社会工程学攻击的入口点.

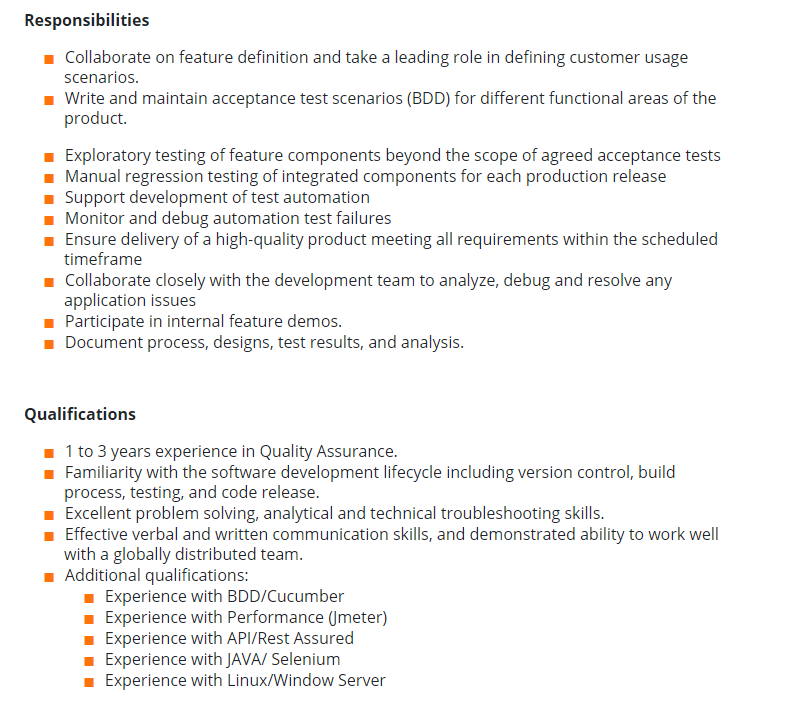

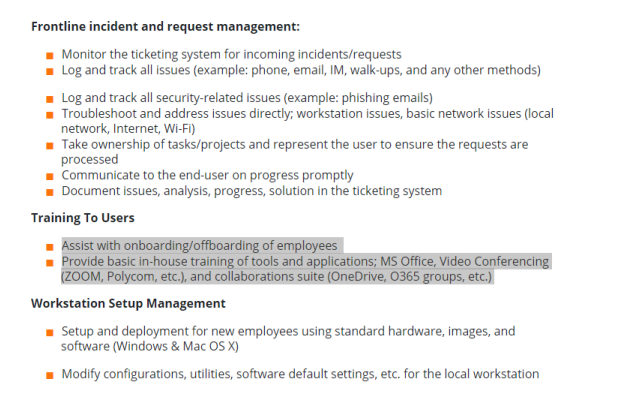

查看公司的 Career 板块, IT部门有个开放岗位 Atlassian Administrator,说明该公司有在使用 Atlassian 的产品,例如 JIRA、Confluence,并且从职责描述中也得到了证实。因此, 如果我们能找到面向公网开放的 Atlassian 应用, 可以用近期的 0 day漏洞尝试攻击, 例如 CVE-2022-26134 Confluence RCE: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-26134.

此外, 我们还能获得这些信息:

Operating System: Windows 10, Linux, Mac OS X

Active Directory: Microsoft Active Directory

Production Software: Tomcat, Jenkins

Email: Outlook

Video Conferencing: Zoom, Polycom

Office Suite: MS Office, OneDrive, Office 365

Issue and Project Tracking: Atlassian Jira

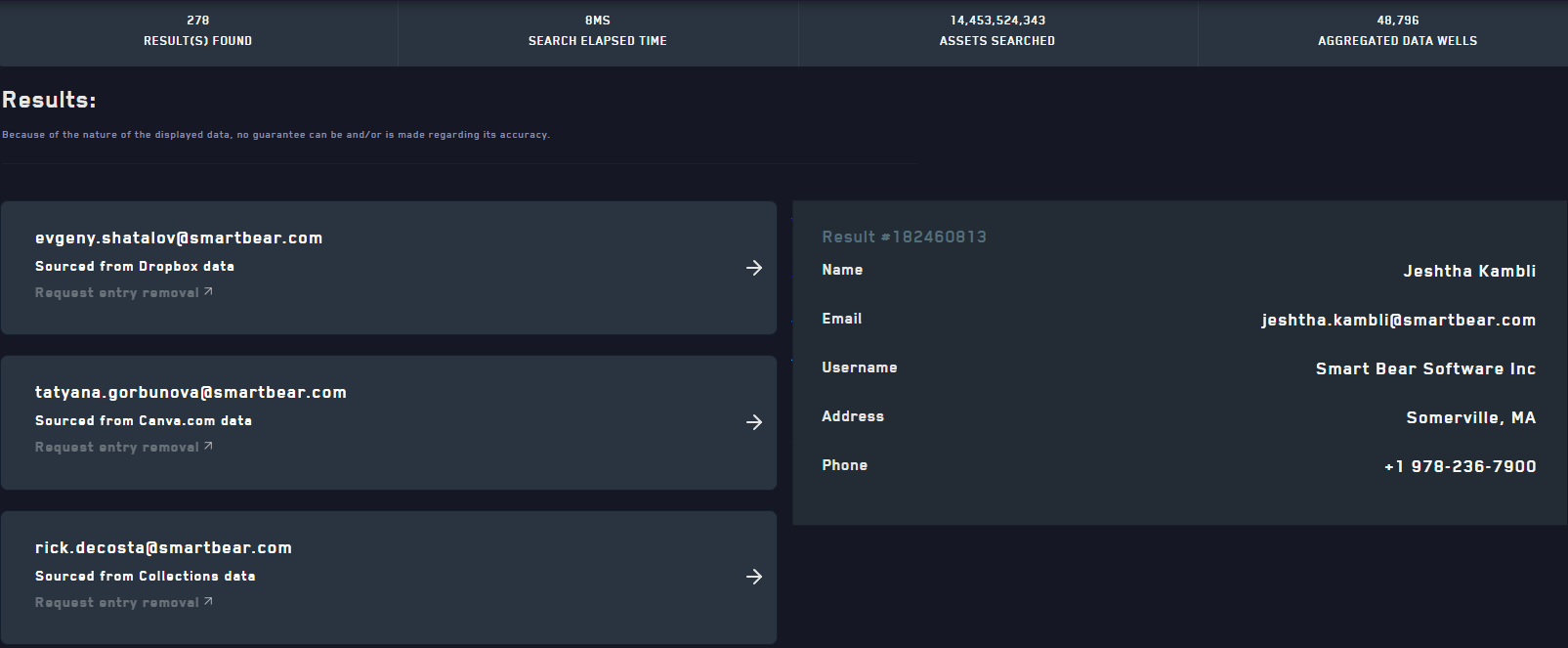

Wiki: Atlanssian Confluence我们在泄漏库网站 https://dehashed.com 上搜集 smartbear.com 的域名,得到了一些员工的详细个人信息甚至密码, 虽然大概率这些密码已经得到了修改, 但运气好的话, 也许会有少数并没有及时被修改, 甚至在后来得到了重用.

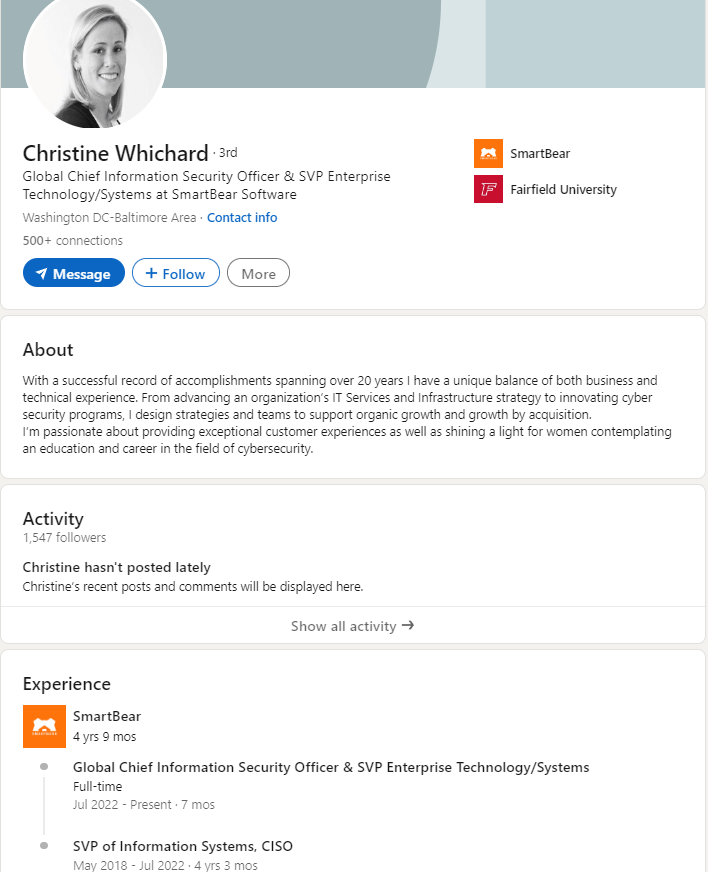

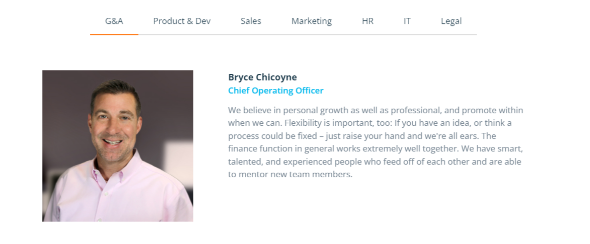

我们通过一两个员工邮箱的案例, 我们得知该公司对于员工邮箱的命名格式为 [名].[姓]@smartbear.com, 或者是 [部门]@smartbear.com, 以及 [产品]@smartbear.com. 因此, 在得知员工列表后, 我们几乎可以列举出所有员工的工作邮箱. 此外, 我们可以在领英上查看特定员工的职位以及所在地区 (办公室), 从而推断出员工关系, 例如他的上级, 下属, 同事. 针对人事的攻击, 高价值目标能带来更多的价值, 例如部门领导, 总监, 执行官等, 以下是一些实例:

Head of G&A Department: Bryce Chicoyne - bryce.chiocyne@smartbear.com

Head of Product & Dev Department : Dan Faulkner - dan.faulkner@smartbear.com

Head of Sales Department : Lou DiFruscio - lou.difruscio@smartbear.com

Head of Marketing Department: Cynthia Gumbert - cynthia.gumbert@smartbear.com

Head of HR Department: Veronica Curran - veronicac.urran@smartbear.com

Head of IT Department: Christine Whichard - christine.whichard@smartbear.com

Head of Legal Department: Lance Levy - lance.levy@smartbear.com

Director, Product Security: Matthew Runkle - matthew.runkle@smartbear.com

Director of Information Security: Adam FairhallView - adam.fairhallView@smartbear.com

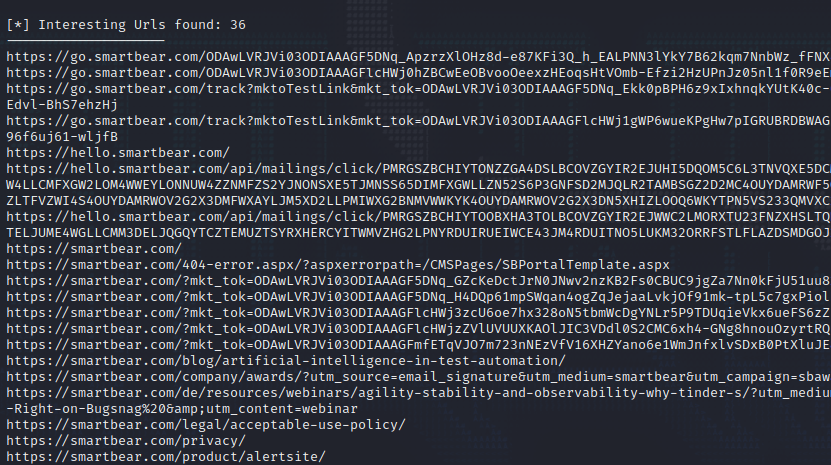

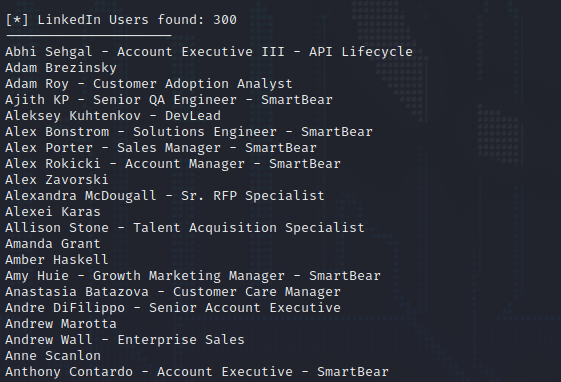

Senior Director Of Engineering: Patrick Day - patrick.dayv@smartbear.com工具 theHarvester 也可以用于寻找目标域名的有趣信息, 例如员工邮件地址, 网址, 存活IP和主机等.

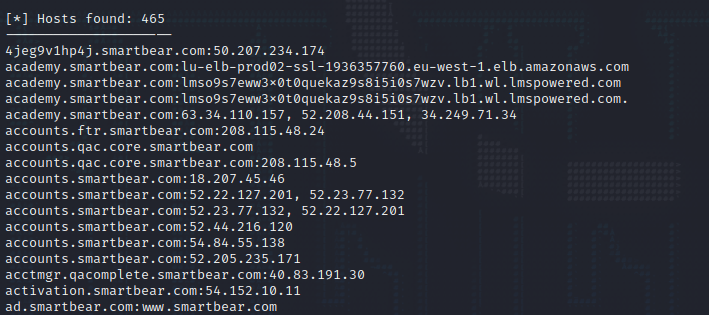

公开的 IP 或主机显着扩大了目标公司的攻击面, 如果部署在这些 IP/主机上的任何服务或应用程序被利用,攻击者就有可能在内部网络中获得一个立足点。以下, 是 Smartbear 公司的一些存活主机或 IP.

* 10.110.1.67,10.110.4.134,10.110.2.49,10.110.3.129

* 10.110.3.129,10.110.1.67,10.110.4.134,10.110.2.49

* 10.110.4.134,10.110.1.67,10.110.3.129,10.110.2.49

* 10.50.22.103,10.50.21.64

* 10.81.21.164,10.81.22.83

* 10.81.22.174,10.81.21.136

* 10.92.10.229,10.92.30.136

* 104.130.174.23

* 104.16.242.229,104.16.243.229

* 104.17.71.206,104.17.70.206,104.17.72.206,104.17.74.206,104.17.73.206

* 104.17.72.206,104.17.73.206,104.17.70.206,104.17.71.206,104.17.74.206

* 104.44.133.165

* 104.44.134.177

* ............

* 104.47.59.138,104.47.55.138

* 54.208.93.159,34.196.253.122

* 54.209.140.167,18.211.47.137,3.224.145.90,54.82.45.42

* 54.237.159.170,52.7.153.190

* 64.78.230.178

* 65.8.20.112,65.8.20.45,65.8.20.85,65.8.20.13

* 78.31.213.98

* 79.142.246.130

* 79.142.246.131

* 79.142.246.132

* 87.244.55.186

* 89.107.198.52

* 99.84.191.126,99.84.191.57,99.84.191.23,99.84.191.43

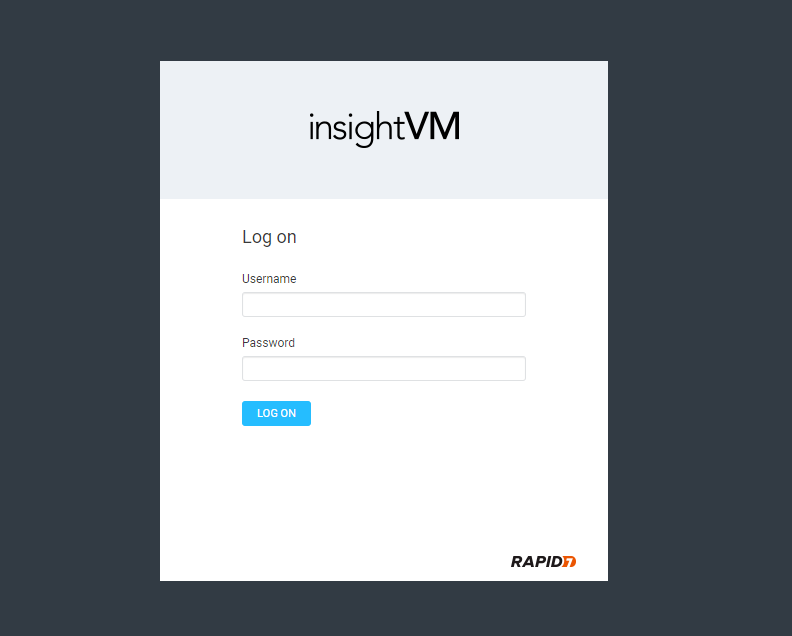

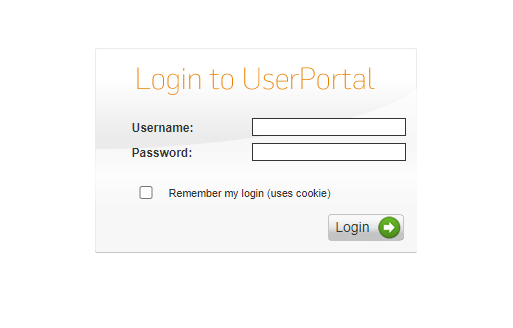

* 99.84.191.23,99.84.191.57,99.84.191.126,99.84.191.43通过枚举这些存活的 IP, 我们找到了一批应用的登陆页面. 对于攻击者来说, 他们会尝试使用弱口令, 默认凭证, 甚至暴力破解攻击来获得访问. 并且, 如果这些登陆门户没有实施 SSO 的话, 攻击者可以克隆网站并钓鱼获得员工的凭证,.

https://my.smartbear.com/login.asp?returnUrl=/index.asp

https://accounts.smartbear.com/accounts/login?next=/

https://app1.qacomplete.smartbear.com/Common/login.html?redirect=app%3DagSP

https://app2.qacomplete.smartbear.com/Common/login.html?redirect=app%3DagSP

https://login.slm.manage.smartbear.com/

https://se-sydney-vpn.smartbear.com/?src=connect

https://vpn-de.smartbear.com

https://vpn-dr.smartbear.com

https://vpn-fl.smartbear.com

https://vpn-ire.smartbear.com

https://vpn-mem.smartbear.com

https://vpn-mum.smartbear.com

https://vpn-swe.smartbear.com

https://vpn-uk.smartbear.com

https://vpn.smartbear.com

https://vpn-bos.smartbear.com

............

https://id.smartbear.com/login

https://smartbear-cc.force.com/portal/SupPortalLogin

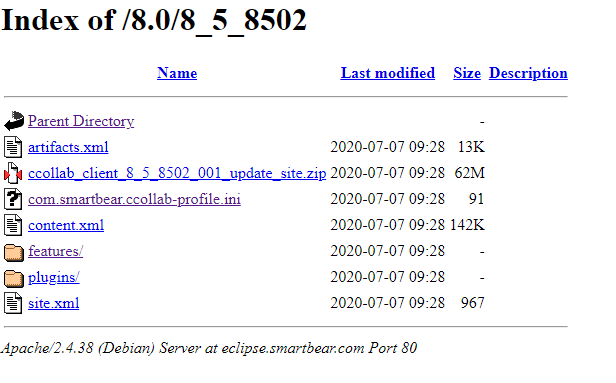

https://staging.smartbear.com/此外, 我们可以用 Google Dorking 技术找到了 SmartBear 的 2 个可以展开的文件夹. 虽然可以展开的文件夹不总是能带来安全风险的, 但绝对不是一个建议的配置.

https://eclipse.smartbear.com/8.0/8_5_8502/

https://eclipse.smartbear.com/8.0/8_4_8406/

https://eclipse.smartbear.com/8.0/8_5_8502/根据 https://jira-app.ze.smartbear.com/ 站点, 我们得知 SmartBear 在 Azure 上部署服务, 即我们得知了 Azure 是 SmartBear 所采用的云设施之一.

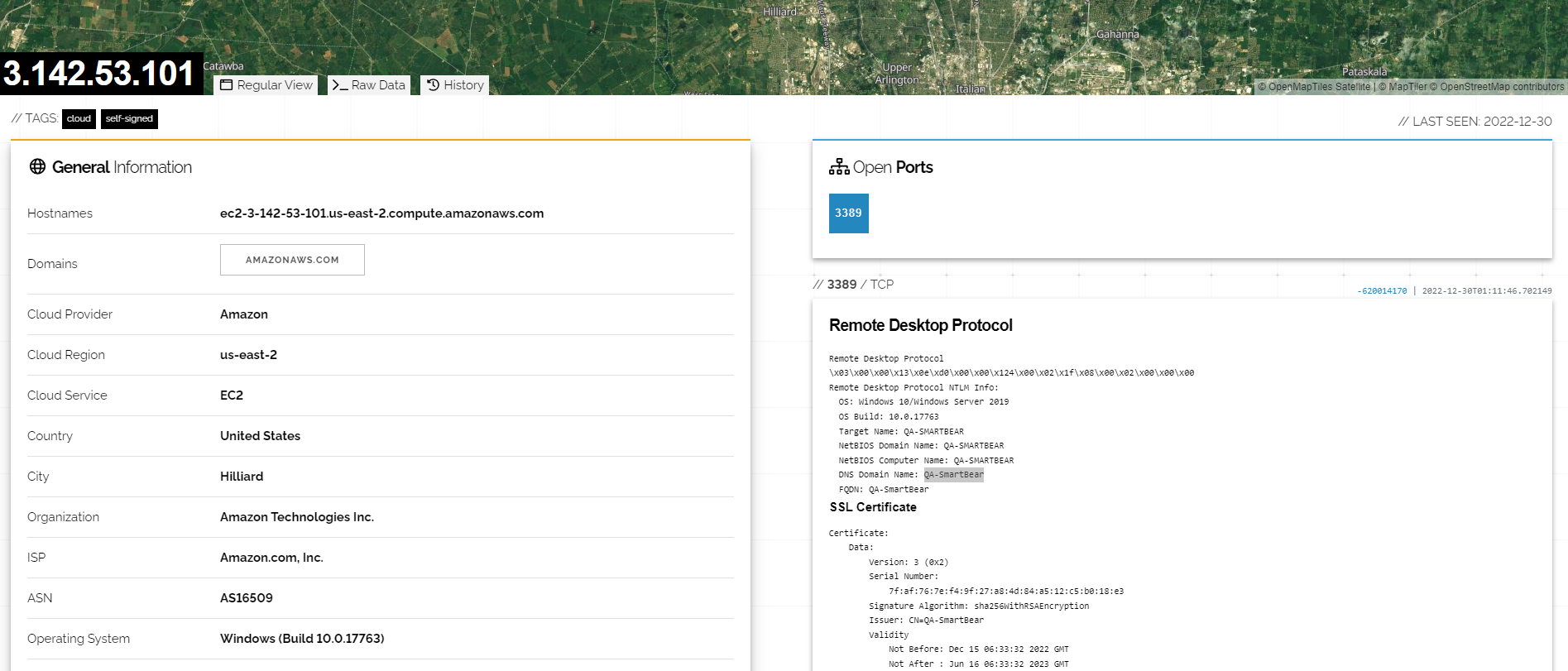

我们还在 Shodan 上发现了 SmartBear 的一台开启了 RDP 的服务器, 从证书来看, 是 QA 部门的. 对公网开启 RDP 协议, 会导致攻击者进行密码攻击, 以及使用历史 RDP 的 CVE 漏洞, 例如 BlueKeep 进行攻击.

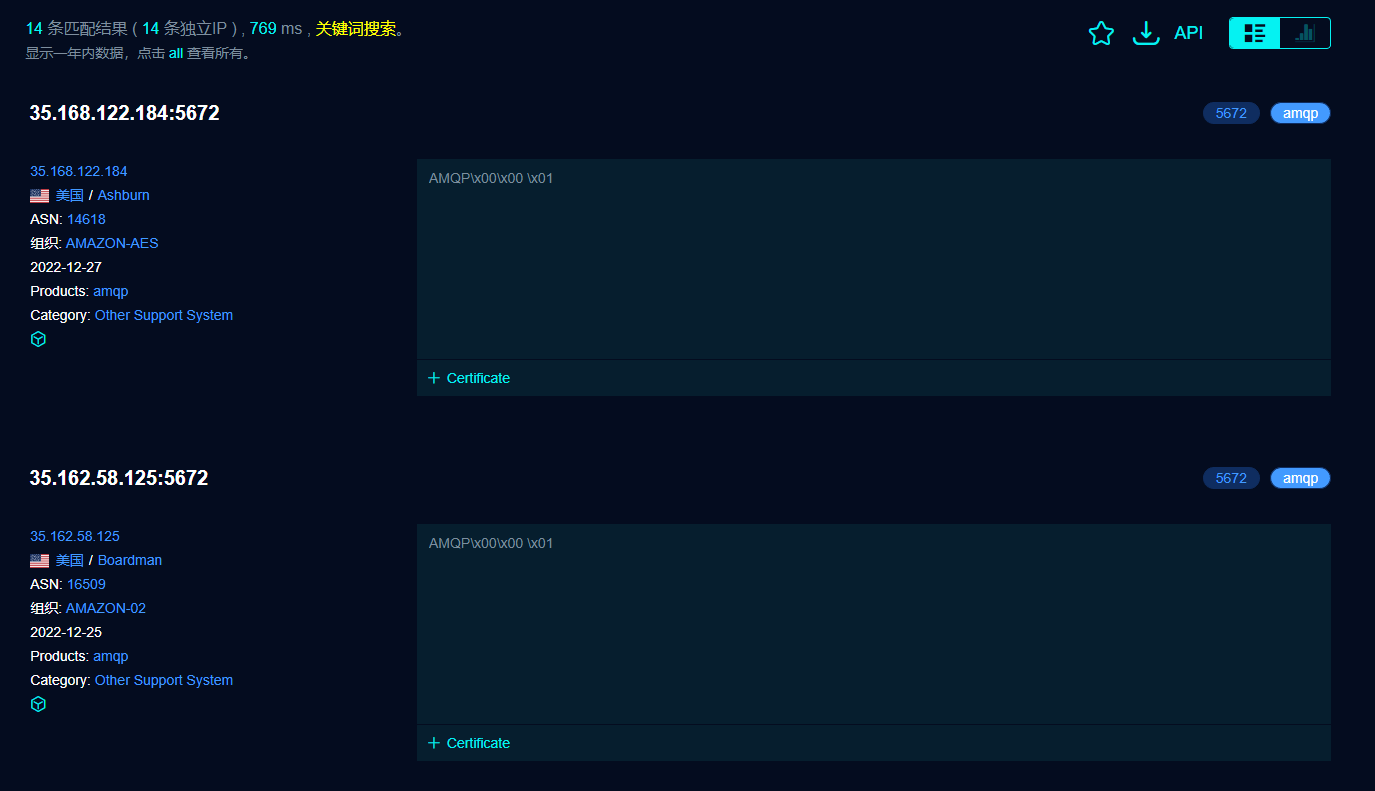

在 Fofa 上, 我们还找到了 SmartBear 公司暴露在公网上的 RabbitMQ 服务:

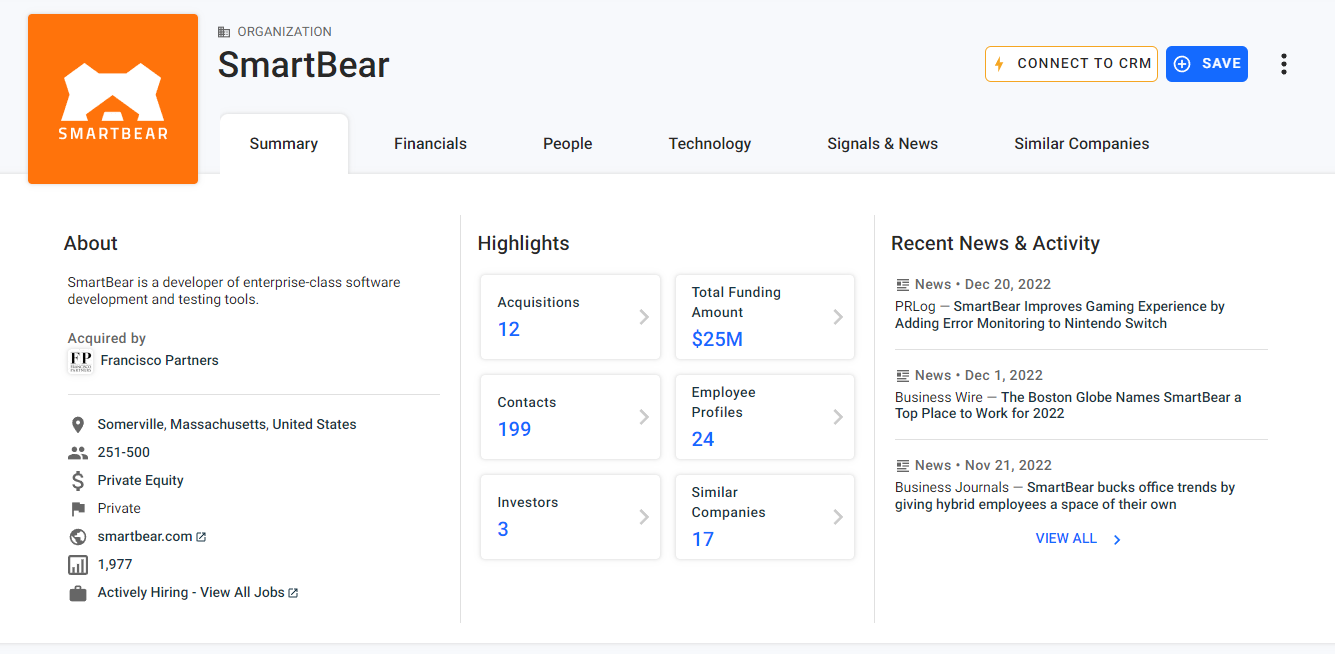

然后, 我们研究一下 SmartBear 的母公司, 子公司, 以及合作伙伴. 我们可以用这个网站 https://www.crunchbase.com/organization/smart-bear-software 来查询目标的子母公司.

经过汇总, 如下:

Subsidiaries

Pactflow

Bugsnug

TM4J

Swagger

Bitbar

Cucumber

Zephyr

Hiptest

CrossbrowserTesting.com

lucierna

AlertSite

SoapUI

Francisco Partners

Vista Equity Partners

Insight Partners我们通过查询历史新闻, 证实了我们的发现:

从官网 https://smartbear.com/partners/find-a-partner/, 我们得知了 SmartBear 的合作伙伴:

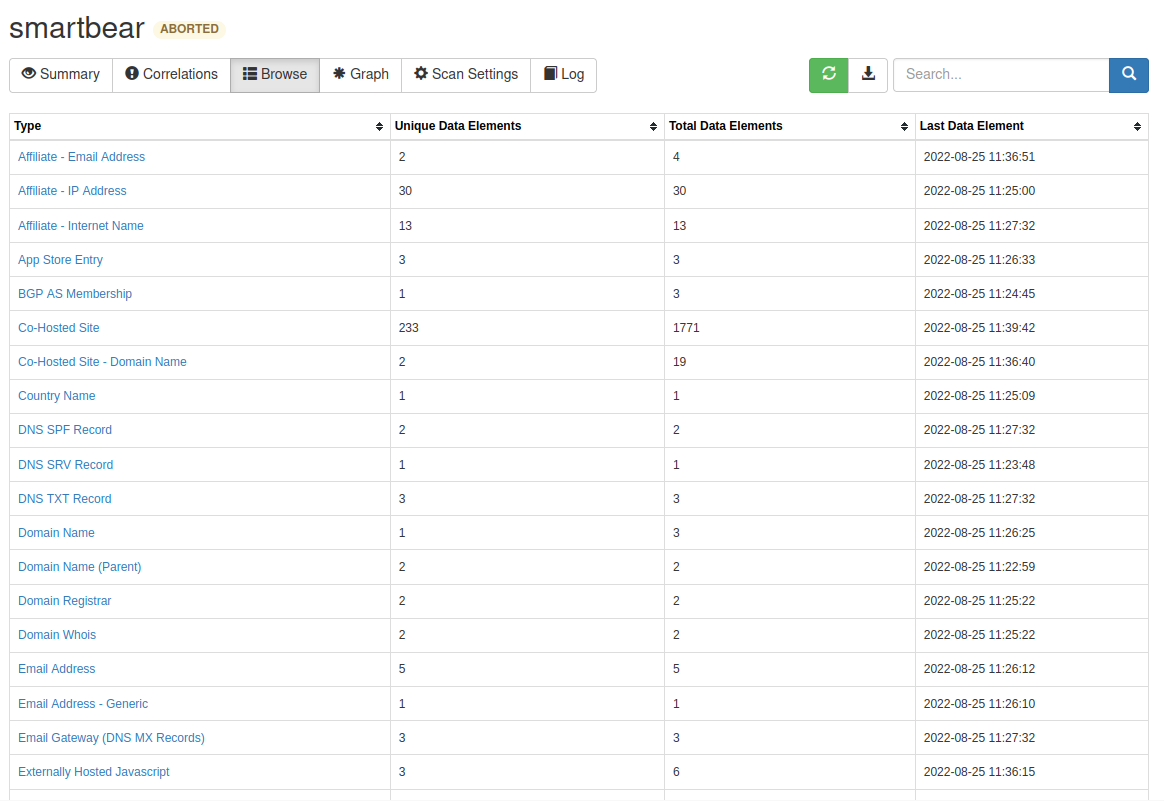

另外, 开源工具 SpiderFoot 能够使用爬虫帮我们爬到海量的OSINT信息。

地址:https://github.com/smicallef/spiderfoot

以上是个抛砖引玉,我们既要擅长手动搜集OSINT信息,也可以适当借助好用的工具协助我们提高效率。有了这些丰富的信息后,可以对目标有个更深的了解,更是为后续的社会工程学攻击做准备。